Bezpieczeństwo systemów operacyjnych

Spis treści

Bibliografia

- www.netsys.com/firewalls

- wwws.sun.com/software/security/

- csrc.nist.gov/nistpubs/

Podstawowe pojęcia

-

OSI - Open System Interconnect

Jest abstrakcyjnym modelem komunikacji pomiędzy systemem operacyjnym, a

siecią komputerową.

Warstwa pierwsza (fizyczna) -

|

odpowiada za transmisje sygnałów w sieci.

Realizuje ona konwersje bitów informacji na sygnały, które będą przesyłane

w kanale z uwzględnieniem maksymalizacji niezawodności przesyłu. |

Warstwa druga (warstwa łącza) -

|

odpowiedzialna jest za odbiór i konwersję strumienia bitów

pochodzących z urządzeń transmisyjnych w taki sposób,

aby nie zawierały one błędów.

|

Warstwa trzecia (warstwa sieci) -

|

steruje działaniem podsieci transportowej.

Jej podstawowe zadania to przesyłanie danych pomiędzy węzłami sieci

wraz z wyznaczaniem trasy przesyłu.

|

Warstwa czwarta(warstwa transportu)-

|

podstawową funkcją tej warstwy jest obsługa danych przyjmowanych

z warstwy sesji. Obejmuje ona opcjonalne dzielenie danych na mniejsze

jednostki, przekazywanie zblokowanych danych warstwie sieciowej,

otwieranie połączenia stosownego typu i prędkości, realizacja przesyłania danych, zamykanie połączenia.

|

Warstwa piąta (warstwa sesji)-

|

określenie parametrów sprzężenia użytkowników realizowane jest za pośrednictwem warstwy sesji.

Po nawiązaniu stosownego połączenia warstwa sesji pełni szereg funkcji zarządzających.

W celu otwarcia połączenia pomiędzy komputerami (sesji łączności) poza podaniem stosownych

adresów warstwa sprawdza, czy obie warstwy (nadawcy i odbiorcy)

mogą otworzyć połączenie. Następnie obie komunikujące się strony

muszą wybrać opcje obowiązujące w czasie trwania sesji.

|

Warstwa szósta (warstwa prezentacji) -

|

jej zadaniem jest obsługa formatów danych.

Odpowiada ona więc za kodowanie i dekodowanie zestawów znaków oraz

wybór algorytmów, które do tego będą użyte.

Przykładową funkcją realizowaną przez warstwę jest kompresja przesyłanych

danych, pozwalająca na zwiększenie szybkości transmisji informacji.

Ponadto warstwa udostępnia mechanizmy kodowania danych w celu ich

|

Warstwa aplikacji -

|

zapewnia programom użytkowym usługi komunikacyjne.

Określa ona formaty wymienianych danych i opisuje reakcje systemu

na podstawowe operacje komunikacyjne.

|

Firewall - wprowadzenie

Firewall -

jest to specjalan maszyna, która znajduje pomiędzy

siecią prywatną, a publiczną. Jest ona skonfigurowana

przez zestaw reguł, które determinują, który ruch sieciowy

zostanie zawrócony, który przepuszczony lub zablokowany.

Firewalle stosowane są również w celu oddzielenia newralgicznych

części sieci w duży firmach od pozostałej części.

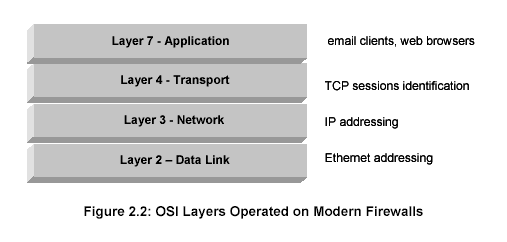

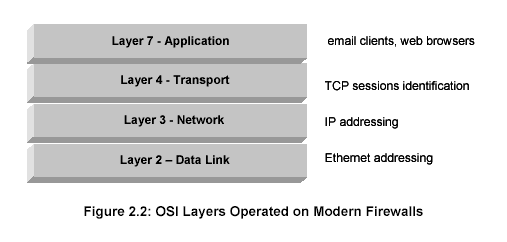

Najprostsze Firewall operują na niewielkiej liczbie warstw w modelu OSI,

bardziej zaawansowane obejmują prawie wszystkie warstwy.

Powyższy rysunek przedstawia warstwy, w oparciu o które działają współczesne

Firewall.

Typy Firewall(i) :

- aplikacyjne (ang. application gateway) - umożliwiają kontrolowany dostęp

do określonych usług przez odpowiedni proxy serwer, pozostały ruch jest blokowany.

W tym typie Firewall stosowany jest routing w warstwie aplikacji. Używa się proxy gateways,

na których uruchamia się oprogramowanie dedykowane dla

poszczególnych aplikacji. Proxy serwer analizuje każdą informacje. Jeśli

spełnia ona zdane kryteria i jeśli funkcjonuje aplikacja, dla której informacja jest

przeznaczona przekazuje ja do adresata w sieci chronionej.

Firewall aplikacyjny posiada adres IP, który jest dostępny na zewnątrz sieci.

Poprzez maskowanie struktury sieci, cała sieć może być podłączona do Internetu

za pomocą jednego adresu IP. Zapewnia to możliwość dokładnej autoryzacji, dokładny monitoring

oraz zależnie od aplikacji możliwość wszechstronnego analizowania informacji.

- połączeniowe (ang. circuit gateway) - zestawiają według określonych

zasad połączenie TCP pomiędzy komputerami z sieci wewnętrznej, a resztą

Internetu, odbywa się to bez kontroli zawartości pakietów.

- filtrujące (ang. packet filtering gateway) - filtrują wszystkie pakiet

, z którymi host ma do czynienia.

Firewalle można konstruować na wiele sposobów. Na ogół Firewalle to pojedyncze maszyny,

bardziej wyrafinowanym sposobem jest wykorzystanie kilku maszyn.

Wówczas dwie maszyny pełnią rolę filtrów pomiędzy którymi znajduje się serwer sieciowy.

Rozwiązanie z jedną maszyną jest mniej bezpieczne, ponieważ luka w Firewall

może wówczas zagrozić bezpieczeństwu całej sieci.

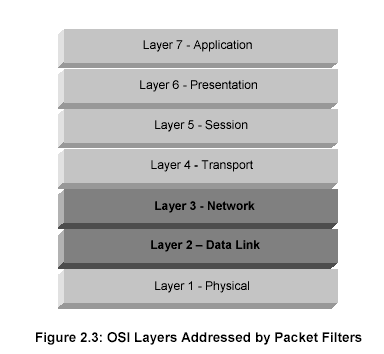

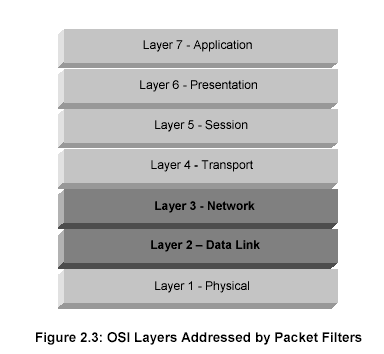

Filtracja pakietów.

Filtrowanie pakietów jest jedną z podstawowych funkcji każdego Firewalla.

Filtracja odbywa się na poziomie warstwy trzeciej, czyli filtr nie posiada informacji

o aplikacji używającej połączenia, posiada natomiast informacje o samym połączeniu.

Kryteria wyboru mogą być różne. Możemy na przykład filtrować po :

-

numerze socketu

-

adresach ip(źródła i docelowy )

-

typie protokołu

Wyróżniamy następujące metody filtrowania:

statyczne access-listy -

|

to zbiór zasad na podstawie, których Firewall podejmuje

decyzje o przepuszczeniu lub zatrzymaniu pakietu.

access-listy na przykład umożliwiają:

- decydowanie o typie pakietów, które mają być zatrzymywane

- zablokować pewnym hostom dostęp do chronionej przez Firewall części sieci

- zablokować korzystanie z telnetu, ale umożliwić wysyłanie email

|

dynamiczne access-listy -

|

korzystanie ze staycznych access-list, nie zapewnia elastycznej

polityki bezpieczeństwa. Może uniemożliwiać to, działanie niektórych aplikacji

, które mogą potrzebować różnych typów połączeń do poprawnego działania.

Rozwiązanie tego problemu są dynamiczne access-listy. Umożliwiają one

uaktualnianie reguł Firewall(a), przyznają one dostęp do określonych hostów/źródła

poprzez proces autentyfikacji użytkownika w sieci. Dynamiczne acess-listy są częścią

technologii Lock and Key.

|

Serwery Proxy

Serwer Proxy to pośrednik pomiędzy programem klienta, a serwerem znajdującym się w Internecie.

Program klienta nawiązuje połączenie z Proxy zamiast bezpośrednio z serwerem.

Serwer Proxy odbiera zapytanie od klienta i decyduje czy zapytanie ma zostać przepuszczone

czy też należy je odrzucić. Jeżeli zapytanie jest dozwolone to wówczas

komunikuje się z rzeczywistym serwerem i przekazuje otrzymane od klienta zapytanie,

a do klienta przekazuje otrzymaną odpowiedź.

Wyróżniamy następujące typy serwerów Proxy:

Apliction Level - Proxy

|

Proxy tego typu zna protokół aplikacji dla której świadczy usługę,

rozumie i interpretuje komendy w protokole aplikacji. W momencie kiedy użytkownik

inicjalizuje połączenie z Proxy, wówczas Proxy dokonuje

otwarcia nowego połączenia (innej sesji), czyli każda sesja posiada drugą automatycznie generowaną.

|

Circut Level - Proxy

|

Tworzy połączenie pomiędzy aplikacją, a serwerem bez znajomości

protokołu aplikacji.Zapytanie wędruje do serwera proxy. Serwer proxy przekazuje zapytanie do Internetu po tym

jak dokona zmiany IP, zewnętrzni użytkownicy widzą zatem jedynie adres IP serwera proxy.

Odpowiedź jest odbierana przez proxy i przesyłana z powrotem do klienta.

Dzięki temu zewnętrzni użytkownicy nie są w stanie uzyskać

dostępu do wewnętrznego systemu.

|

Systemy IDS(Intrusion Detection Systems)

Zadanie systemu wykrywania intruzów polega na ochronie sieci przed włamaniem.

Przez włamanie rozmumiemy tu sekwencje zdarzeń zagrażającą bezpieczeństwu sieci.

Podstawą wykrywania włamań jest monitorowanie.

Systemy wykrywania włamań działają w oparciu o informacje dotyczące aktywności chronionego systemu.

Wspólczesne systemy IDS analizują na bieżąco aktywność w sieci, starsze działały off-line.

Dlaczego możliwe jest ich działanie ?

Włamanie do systemu ma najczęściej przebieg dwu etapowy :

- pierwszy etap - próba penetracji systemu. Intruz szuka luki w systemie (np.

próbuje skanować porty) umożliwiającej wtargnięcie do systemu.

- drugi etap - wtargnięcie do systemu, połączone z próbą zamaskowania

swojej obecności poprzez zmiany w logach systemowych. Włamywacz podejmuje również

próby modyfikacji narzędzi systemowych tak, by uniemożliwić swoje wykrycie.

Systemy IDS analizują działalność w newraligicznych punktach sieci. Pozwalają wykryć

włamywacza zarówno podczas prób penetracji systemu(detektory skanowania portów)

jak również po wtargnięciu(analizatory logów,analizatory anomali).

Architektura systemu IDS

W skład systemu IDS wchodzą cztery główne komponenty:

- E-boxes(Event generators) generatory zdarzeń

systemowych analizujące zewnętrzne zdarzenia.

- A-boxes(Evant Analizers) analizatory zdarzeń

systemowych.W systemach IDS istnieje model standardowego zachowania

się użytkownika.Ze względu na sposób analizy danych A-boxes dzielimy na:

- Systemy rozpoznajace anomalie. Anomalia to zachowanie użytkownika niezgodne z przyjętymi

zasadami np.: większe niż zwykle wykorzystanie procesora,

użycie przez użytkownika niestandardowej sekwencji komend.

- Systemy wykrywające nadużycia. Nadużycie jest rodzajem zachowania, które

IDS rozpoznaje jako konkretny atak na system.

- D-boxes(event Database)bazy danych.

zawierają znane wzorce ataków (zwane niekiedy sygnaturami), logi wygenerowane przez pozostałe komponenty

systemu, oraz wzorce podejrzanych ciągów tekstowych.

- R-boxes(Response units) - jednostki reagujące. W najnowszych systemach IDS mają zdolność

podejmowania decyzji służących złagodzeniu skutków włamania, mogą

też przekierowywać intruza na specjalną maszynę pułapkę.

Powyższy rusunek przedstawia schemat komunkacji pomiędzy poszczególnymi

komponentami

Metody detekcji.

- dopasowywanie wzorców - jest to najprostsza metoda, pojedynczy pakiety porównywany jest z listą reguł.

Jeśli któryś z warunków zostanie spełniony uruchamiany jest alarm.

- kontekstowe dopasowywanie wzorców - w kontekstowym dopasowywaniu pakietu,

system bierze pod uwagę kontekst każdego pakietu.

Śledzi połączenia, dokonuje łączenia fragmentowanych pakietów

- analiza heurystyczna -

wykorzystuje algorytmy do identyfikacji niepożądanego działania. Algorytmy te są

zwykle statystyczną oceną normalnego ruchu sieciowego.Przykładowo algorytm stwierdzjący skanowanie portów,

stwierdza, że takie wydarzenie miało miejsce jeżeli z jednego adresu w krótkim czasie

nastąpi próba połaczeń z wieloma portami.

- analiza anomalii - sygnatury anomalii starają się wykryć ruch sieciowy,

który odbiega od normy. Największym problemem jest określenie stanu uważanego

za normalny.

Problemy jakie napotyka technologia IDS

- Mnogość aplikacji W przypadku ataku na konkretną aplikację, polegającym na podawaniu jej nietypowych danych,

system musi rozumieć protokół, którego dana aplikacja używa. Protokołów sieciowych jest bardzo dużo,

system IDS nie może znać ich wszystkich, dlatego zna tylko pewien ich podzbiór. Fakt ten może zostać

wykorzystany do próby ataku na sieć chronioną przez IDS.

- Defragmentacja pakietówWykrycie ataku rozłożonego na kilka pakietów wymaga monitorowania przebiegu sesji.

Takie działanie pochłania jednak część zasobów, systemy IDS mają problemy z działaniem

przy transmiji pakietów przekraczającej 63mb/s.

- Fałszywe alarmy.

- Ograniczenia zasobów. Zajęcie wszystkich zasobów sensora jest wykorzystywane

do ataków na sieci chronione przez IDS.