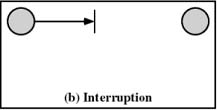

| Zerwanie strumienia danych |

- Zasób systemu staje się niedostępny lub nie zdatny do użycia. Zniszczony.

- Pozbawienie Dostępności

- Przerwanie sieci transmitującej dane

- Uszkodzenie, dezaktywacja systemu zarządzania plikami

|

|

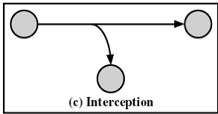

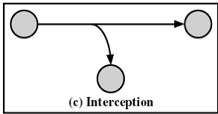

| Przechwycenie sygnału |

- Nieuprawniony podmiot uzyskuje dostęp do zasobu

- Pozbawienie Poufności

- Podczepienie do kabla. Pajęczarze.

- Nielegalne kopiowanie danych, programów.

|

|

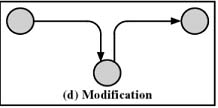

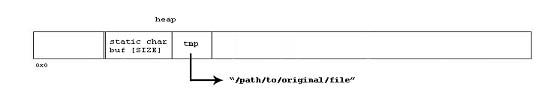

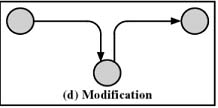

| Modyfikacja |

- Nieuprawniony podmiot uzyskuje dostęp do zasobów. Co więcej – manipuluje zasobem.

- Pozbawienie Spójności

- Zmiany w plikach z danymi

- Zmiana zachowania programu

- Zmiana zawartości danych przesyłanych w sieci

|

|

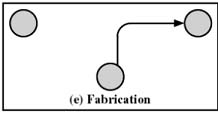

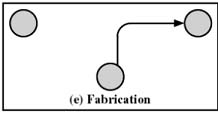

| Podmiana, fabrykowanie danych |

- Nieuprawniony podmiot wstawia fałszywe dane do systemu

- Brak Autoryzacji

- Rozpowszechnianie informacji w systemie w nieswoim imieniu

- Dodawanie danych do plików

|

|