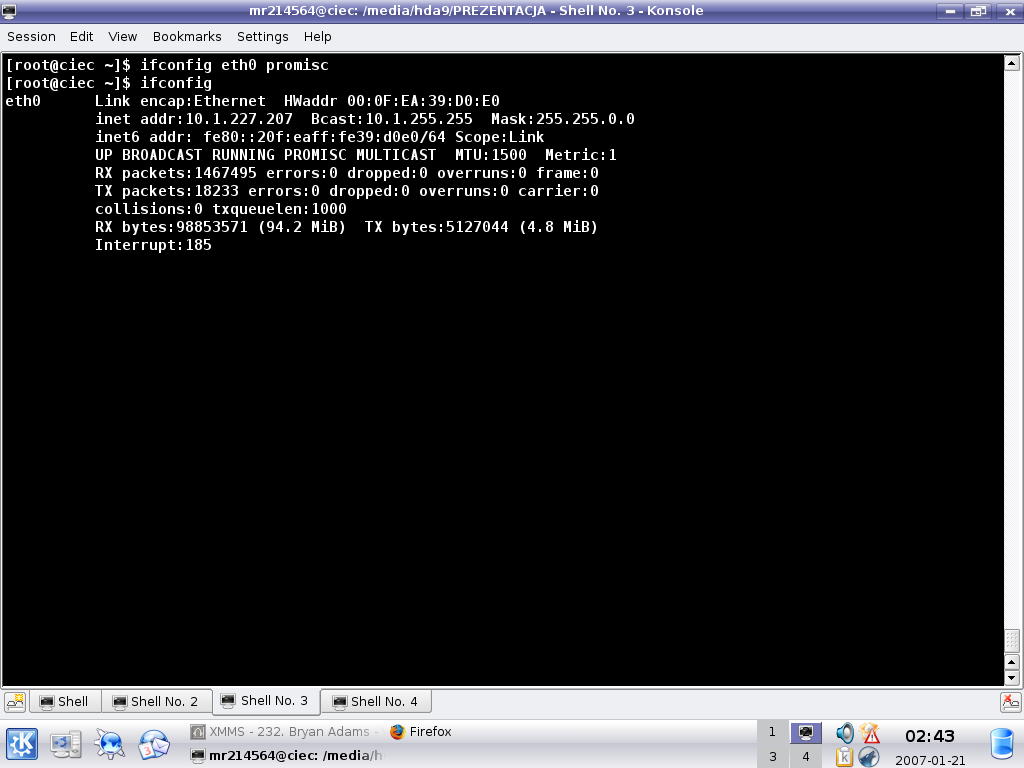

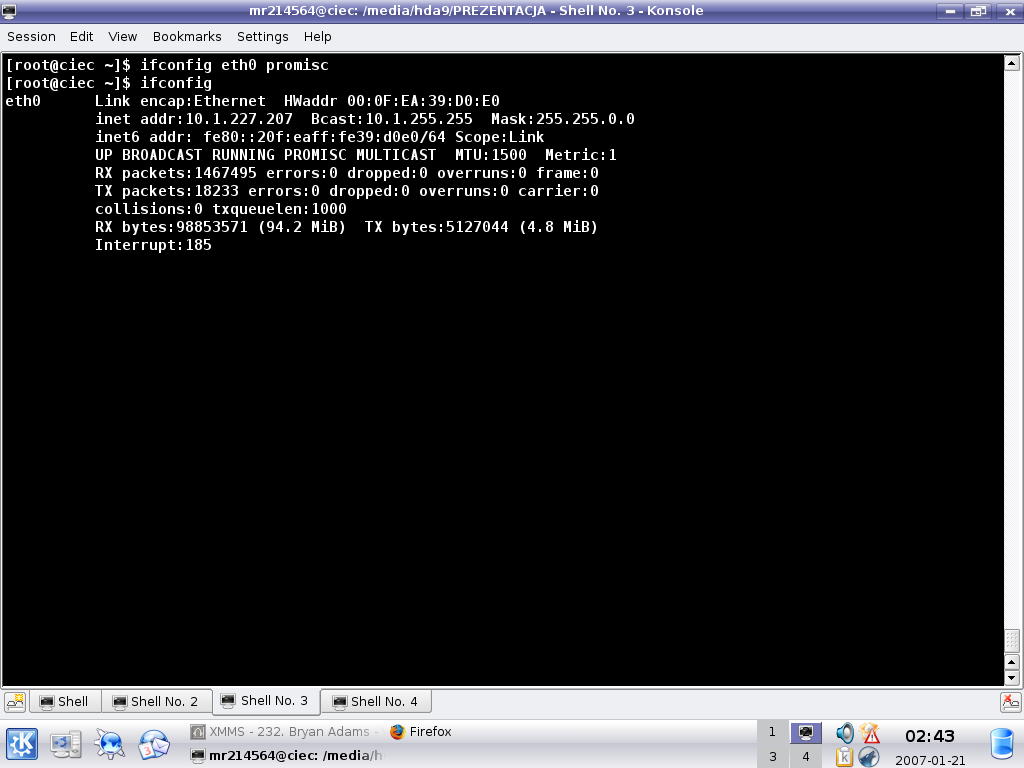

Aby podsłuchiwanie było możliwe w sieci lokalnej trzeba umieć się podszyć pod host, do którego ofiara chce wysłać pakiety, a sieciach z przełacznikami pakiety nie są rozsyłane zawsze do wszystkich. W sieciach z HUB-ami (gdzie każdy pakiet jest rozsyłany do wszystkich) nie trzeba się przejmować i kombinować, wystarczy tylko przełaczyć kartę sieciowa w tryb promiscuous - oznacza to, ze karta sieciowa bedzie przekazywać do oprogramowania interfejsu wszystkie dane, jakie przez nią przechodzą, nawet jeśli pakiet nie jest zaadresowany na jej MAC (czyli adres fizyczny). Poniższy snapshot pokazuje, jak root ustawia karte interfejsu eth0 w tryb promiscuous:

Jednak w sieciach z przełącznikami (switch-ami) można sie podszyć pod komputer, do którego ofiara chce wysałać pakiety, a potem je przesłać w żądane miejsce, odebrać odpowiedź i odpowiedzieć ofierze. Można do tego użyć forwardowania pakietów oraz programu.

Pochodząego również z pakietu dsniff. Służy on do podszywania się pod zadane IP za pomocą fałszywych rozgłoszeń ARP. Na poniższym filmiku jest pokazane, jak "zarpspoofować" hosta o danym IP w sieci lokalnej (najwygodniej oczywiście podszyć się pod bramę internetową ofiary, co tu właśnie ma miejsce): filmik-arpspoofera.

Umożliwia podszywanie sie pod serwer DNS i wysyłanie do ofiary fałszywych odpowiedzi na zapytania DNS, czyli na przykład podsyłać IP intruza zamiast prawdziwego na dane zapytania DNS. Wtedy ofiara łaczy sie z intruzem, mysląc, że łaczy sie z danym serwerem. Jest bardzo przydatne w przypadku ataków man-in-the-middle (czyli jeśli chcemy dyskretnie pośredniczyć w połączeniu).