Uniwersytet Warszawski

Wydział Matematyki, Informatyki i Mechaniki

System rozliczania użytkowników Internetu

Mateusz Hauzer

numer albumu: 159636

e-mail: mhauzer@cksr.ac.bialystok.pl

Promotor: dr Janina Mincer-Daszkiewicz

Warszawa, wrzesień 1999

Praca magisterska napisana w Instytucie Informatyki

Spis treści

1 Wstęp *

1.1 Przedmiot pracy *

1.2 Podziękowania *

1.3 Problem rozliczania użytkowników Internetu *

1.4 Systemy rozliczania użytkowników *

1.5 Typy ścian ognia *

1.6 Protokół ident *

2 Projekt systemu

2.1 Wprowadzenie

2.2 Podział systemu na funkcjonalne moduły

2.3 Projekt modułów

2.4 Komunikacja między modułami

2.5 Modele wejścia-wyjścia

3 Implementacja hybrydowej ściany ognia

3.1 Użyte biblioteki

3.2 Ciekawe techniki programowania sieciowego

3.3 Monitorowanie protokołów warstwy aplikacji

3.4 Usprawnianie wydajności

4 Testy *

4.1 Wprowadzenie do sieci BIAMAN *

4.2 Konfiguracja centralnego rutera ATM

4.3 Parametry testowego komputera

4.4 Test 1. Normalna praca w okresie sesji poprawkowej

4.5 Test 2. Atak typu zatapianie pakietami SYN

4.6 Standardowe raporty *

4.6.1 Najbardziej aktywne podsieci z podziałem na godziny *

4.6.2 Stacje bazowe według podsieci jako klienci i serwery *

5. Podsumowanie *

Literatura

Dodatek A. Hierarchia MAN Białystok

1. Wstęp

1.1 Przedmiot pracy

Przedmiotem pracy jest projekt systemu rozliczania użytkowników Internetu. Oprócz projektu, w jej skład wchodzi opis problemów napotkanych podczas prac implementacyjnych przedstawienie i analiza przeprowadzonych testów.

Kod źródłowy powstałego oprogramowania nie jest częścią pracy. System będzie działał w Białostockiej Sieci Miejskiej Środowiska Naukowego i Akademickiego – BIAMAN. W sieci tej zostały przeprowadzone wszystkie przedstawione w pracy testy, jej również dotyczą załączone raporty.

Główną funkcją systemu jest zliczanie przepływu danych na zewnątrz i do wewnątrz sieci miejskiej na poziomie pojedynczego użytkownika. Istotna jest możliwość kontroli i blokowania dostępu do sieci. System również zapewnia bezpieczeństwo sieci poprzez stosowanie reguł ograniczania dostępu oraz monitorowanie przesyłanych pakietów, tworząc podstawę do włączenia do niego funkcji wykrywających ataki na chronioną sieć. Jest to jednak drugorzędne zadanie z punktu widzenia tej pracy, gdyż podstawowym celem jest identyfikacja połączeń łącznie z nazwą użytkownika oraz analiza ilościowa przepływu informacji.

System jest zaimplementowany w środowisku Linuksa. Etap pierwszy projektu – zbudowanie ściany ognia – został pomyślnie ukończony.

W rozdziale pierwszym wprowadzam czytelnika w problematykę rozliczania Internetu, omawiam typy ścian ognia oraz protokół ident.

Rozdział drugi zawiera opis projektu systemu.

Rozdział trzeci jest poświęcony analizie implementacji hybrydowej ściany ognia, stanowiącej główny moduł systemu.

W rozdziale czwartym analizuję testy przeprowadzone na ścianie ognia. Omawiam również strukturę sieci testowej BIAMAN.

1.2 Podziękowania

Dziękuję wszystkim, którzy przyczynili się do powstania tej pracy:

1.3 Problem rozliczania użytkowników Internetu

Problem rozliczania użytkowników Internetu polega na tym, aby podać zużycie łącza rozliczanej sieci z Internetem przez każdego użytkownika. Nie jest to trudne, gdy każdy użytkownik ma oddzielny komputer w sieci. Wówczas zliczenie przepływu danych następuje według adresu IP. Sytuacja komplikuje się, gdy do Internetu mają dostęp komputery z wielodostępnymi systemami operacyjnymi, czyli takie, na których pracuje wielu użytkowników. W tym przypadku konieczna jest identyfikacja użytkownika w celu stwierdzenia tożsamości klienta żądającego danej usługi internetowej. W dalszej części pracy pod pojęciem rozliczania użytkownika rozumiany jest drugi z wymienionych przypadków.

W praktyce każdy wielodostępny komputer stanowi własność pewnej osoby lub instytucji. Zatem rachunek wystawiony na podstawie rozliczonych połączeń z Internetem powinien zawierać dany adres IP, bez konieczności podziału na użytkowników. Jednakże właściciel takiego komputera może mieć potrzebę wewnętrznego podziału kosztów między użytkowników. Weźmy za przykład instytucję edukacyjną – politechnikę. Płaci ona za łącze z Internetem wszystkich posiadanych komputerów. Instytucja ta może posiadać kilka komputerów wielodostępnych o dużej mocy obliczeniowej przeznaczonych na użytek naukowców i studentów. Wówczas, mimo że instytucja ta płaci swojemu dostawcy usług internetowych (ang. ISP – internet service provider) za całość kosztów korzystania z Internetu, to jednak chce dokonać podziału tych kosztów między swoich użytkowników – aby każdy płacił proporcjonalnie do stopnia korzystania z Internetu. Potrzeba ta wynika nie tylko z tego, że instytucja taka nie posiada wystarczającej ilości pieniędzy, ale również z chęci zagwarantowania, że Internet używany jest w sposób właściwy i do właściwych celów. Przy rozliczaniu użytkownika wyszłoby na jaw, kto i w jakim stopniu korzystał z danej usługi internetowej. Po zapoznaniu się z takim raportem, władze danej instytucji lub firmy mogą podjąć decyzję o zablokowaniu użycia pewnych usług przez pewnych użytkowników – jeśli korzystanie z tych usług nie przyczynia się do realizacji zadań pracowników. Możliwe jest również wykrycie serwerów wewnątrz danej instytucji, które służą wyłącznie rozrywce lub rozwijaniu prywatnej działalności handlowej. Działalność taka może, w skrajnym przypadku, być niezgodna z prawem. Na przykład po tygodniowej kontroli ruchu między siecią BIAMAN a Internetem, wykryto jeden pornograficzny serwer WWW, jeden serwer FTP skupiający wokół siebie grupę hakerów handlujących nielegalnym oprogramowaniem, kilka serwerów muzyki w formacie mp3 (ang. Mpeg Layer III – jest to format kompresji audio). Żadna z tych działalności nie mieści się w zakresie celów państwowych instytucji edukacyjno-naukowych i zdrowotnych. Klientami tych usług było wiele komputerów należących do innych polskich sieci MAN.

Rozwiązanie tego problemu powinno być przezroczyste, szybkie, niezawodne i wygodne w użyciu.

Rozliczanie użytkownika jako strony klienta jest możliwe poprzez stosowanie identyfikacji. W przypadku serwera umieszczonego w rozliczanej sieci, strona klienta jest komputerem umieszczonym poza nią – gdzieś w Internecie. Jak rozliczać takie serwery? O ile dana usługa stosuje identyfikację (np. telnet, FTP), można monitorować dany protokół będąc nastawionym na wyszukanie nazwy użytkownika. Natomiast jeśli usługa nie stosuje identyfikacji, znaczy to, że jest ona otwarta dla wszystkich użytkowników. Usługę taką należy rozliczać według adresu IP komputera, na którym jest uruchomiona.

Najbardziej pożądana jest identyfikacja użytkownika umieszczona w warstwie transportowej (TCP, UDP). Wówczas ten sam algorytm identyfikacji może być stosowany do każdej usługi Internetowej – nie trzeba rozpoznawać protokołu warstwy aplikacji. Klasyczny protokół TCP powszechnie używany w Internecie, nie posiada cech pozwalających na identyfikację użytkownika nawiązywanego połączenia. Z tego powodu stworzono protokół o nazwie socks, będący wzbogaceniem protokołu TCP o identyfikator użytkownika przekazywany przy nawiązywaniu połączenia. Jest to jedyna zmiana wprowadzona do TCP przez protokół socks. Jako że oba protokoły nie są ze sobą zgodne (klient i serwer muszą używać tego samego protokołu), użycie protokołu socks zamiast TCP wymaga wymiany bibliotek systemu operacyjnego klienta i serwera, zajmujących się obsługą gniazd. Wymiana ta nie zawsze jest skuteczna. Należy wówczas albo przekompilować aplikacje albo wymienić je na zgodne z protokołem socks.

Alternatywnym rozwiązaniem problemu rozliczania jest zastosowanie protokołu identyfikacji o nazwie ident (czyli protokołu ident), dokładnie omówionego w podrozdziale 1.4. Stosowanie protokołu ident polega na kierowaniu do serwera tego protokołu zapytań o właściciela połączeń TCP. Zapytania te są również połączeniami TCP. Jest to praca dwufazowa – najpierw następuje zwykła próba nawiązania połączenia TCP przez klienta pragnącego skorzystać z Internetu, następnie próba ta zostaje wstrzymana, aż do otrzymania od serwera identd odpowiedzi z nazwą użytkownika.

Aby zrealizować przedstawiony algorytm identyfikacji przez protokół ident, należy skonstruować ścianę ognia, umieścić ją w sieci i przepuścić przez nią całość ruchu pomiędzy rozliczaną siecią a Internetem. Wówczas ściana ognia zajmie się blokowaniem połączeń TCP i kierowaniem zapytań do serwerów identd. Serwery te powinny zostać umieszczone na każdym komputerze, który ma być rozliczany na poziomie użytkownika. W metodzie tej pojawia się problem rozliczania pośredników usług internetowych (ang. proxy). Pośrednicy tacy działają w imieniu różnych użytkowników, nie zdradzają jednak serwerowi danej usługi, kto jest ich klientem. Aby rozwiązać ten problem, należy oprócz ściany ognia, umieścić w sieci dodatkowe bramy aplikacyjne, które zajmą się rozliczaniem pośredników usług internetowych. Konieczne jest to dla usługi WWW. Poczta internetowa sprawia również pewne problemy w postaci wykrywania nazw użytkowników nadawcy i odbiorcy listu, a także usuwania zalewu niepożądanych listów (ang. spamming), dlatego potrzebne jest stworzenie bramy aplikacyjnej na potrzeby protokołu SMTP.

W przedstawionym w dalszej części pracy projekcie systemu rozliczania użytkowników Interntetu zastosowano identyfikację poprzez protokół ident. Do realizacji tej metody identyfikacji konieczna jest ściana ognia.

1.4 Systemy rozliczania użytkowników

Systemy rozliczania użytkowników są używane przez dostawców usług internetowych. Typowy komercyjny dostawca oferuje dwie możliwości połączenia z Internetem: dostępowy numer modemowy lub łącze dzierżawione. Dla indywidualnego użytkownika wystarcza z reguły użycie modemu. Przedsiębiorstwa, które chcą połączyć swoją sieć korporacyjną z Internetem, korzystają z łączy dzierżawionych. W obu przypadkach na cenę usługi nie ma wpływu ilość przesłanych danych, lecz maksymalna przepustowość łącza. Dla internetowego dostawcy użytkownikiem jest albo pojedyncza osoba korzystająca z modemu, albo całe przedsiębiorstwo. Identyfikacja takiego użytkownika nie jest trudna. System operacyjny komputera z podłączonym modemem dostępowym, tworzy dzienniki opisujące z jakiego numeru telefonu i jak długo trwało połączenie. Opłata może być uzależniona od czasu tego połączenia, ale nie stosuje się tego. Użytkownik korporacyjny jest podłączony do rutera należącego do internetowego dostawcy, posiadając swój zakres adresów IP, co stanowi jego identyfikację.

Obie kategorie użytkowników są innego rodzaju, niż użytkownik rozliczany w systemie opisywanym w niniejszej pracy. System ten jest ukierunkowany na rozliczenie użytkownika komputera wielodostępnego. Kategoria druga (użytkownik łącza dzierżawionego) jest także obsługiwana przez system – ma on możliwość rozliczania według adresu IP. Zainteresowanie takim systemem może wyrażać firma lub instytucja, która chce albo zoptymalizować wykorzystanie łącza z Internetem przez swoich pracowników poprzez jego zanalizowanie i selektywne zablokowanie, albo podzielić koszt łącza pomiędzy swoje działy lub pracowników.

Funkcjonalność projektowanego systemu może być zrealizowana przez nieznaczną modyfikację komercyjnie dostępnych ścian ognia. Większość ścian ognia stosuje jakąś metodę identyfikacji. Aby rozliczać użytkowników, należy skonfigurować ścianę ognia tak, aby produkowała odpowiednio szczegółowy dziennik systemowy, a następnie wczytywała go do bazy danych. Należy zauważyć, że rozwiązania takie są drogie, gdyż ściany ognia są sprzedawane z licencją na liczbę komputerów w chronionej sieci. Cena rośnie proporcjonalnie do tej liczby. W przypadku sieci typu MAN zawierającej kilka tysięcy komputerów, koszt ściany ognia przekracza możliwości finansowe sieci. Dla sieci takiej bardziej opłaca się samodzielne stworzenie ściany ognia, niż jej kupno. Istnieją darmowe ściany ognia przeznaczone dla systemu Linux, jednakże są one w bardzo wczesnej fazie rozwoju w porównaniu z komercyjnymi produktami.

Do adaptacji na potrzeby rozliczania szczególnie nadaje się brama hybrydowa. Fortyfikowana stacja bazowa nie posiada możliwości przezroczystej identyfikacji oraz nie jest wygodna w użyciu, gdyż użytkownik zawsze musi wykonać połączenie z Internetem dwuetapowo – najpierw połączyć się ze ścianą ognia, a następnie z Internetem.

Część funkcjonalności projektowanego systemu posiadają programy służące do monitorowania sieci. Za ich pomocą można zbadać działalność użytkowników na poziomie adresu IP. Nie jest możliwe, aby program monitorujący stosował identyfikację użytkownika. Jest natomiast możliwe blokowanie połączeń. Do celu tego stosuje się wysyłanie pakietów TCP z ustawioną flagą RST, które zrywają połączenie. Program monitorujący LittleBrother (http://www.kansmen.com) działa w ten sposób. Umożliwia on podgląd wszystkich sesji TCP, monitorowanie protokołów warstwy aplikacji, ze szczególnym nastawieniem na usługę WWW. Można określić słowa lub adresy URL, których wykrycie powoduje zerwanie sesji. Należy liczyć się z faktem, że program monitorujący może nie nadążać z przechwytywaniem pakietów. Sieć jest wówczas monitorowana niedokładnie. W systemie rozliczania taka sytuacja jest niedopuszczalna. Problem ten nie występuje w ścianie ognia, gdyż każdy pakiet jaki przedostanie się z lub do Internetu musi przez nią przejść.

Przykładowe systemy rozliczające przeznaczone dla dostawców usług internetowych to:

Są to systemy komercyjne i nie jest mi do końca znany sposób ich działania (do najciekawszych systemów trudno jest otrzymać dokumentację).

1.5 Typy ścian ognia

Ściana ognia ma na celu zapewnienie bezpieczeństwa sieci. Instaluje się ją na wyjściu z chronionej sieci, czyli za, przed lub zamiast głównego rutera. Istotne jest, aby wszystkie możliwe połączenia z Internetem przechodziły przez ścianę ognia.

Ze względu na sposób implementacji ściany ognia możemy podzielić na trzy typy:

Filtr pakietów

Zazwyczaj jest to część systemu operacyjnego rutera. Jego funkcjonalność polega na ograniczeniu ruchu w sieci za pomocą listy dostępowej (ang. access list). Przykładowo, można zablokować wszystkie połączenia wchodzące (czyli inicjowane z zewnątrz chronionej sieci) na porty o numerze poniżej 1024 – czyli tak zwane niskie porty (ang. low port). Wówczas dostępne są wszystkie usługi internetowe dla użytkowników sieci. Natomiast dla stacji znajdujących się w Internecie zabronione są wszystkie usługi oferowane przez serwery chronionej sieci, nasłuchujące na portach o niskich numerach.

Mimo że filtry pakietów rozróżniają protokoły przenoszone w warstwie IP (TCP, UDP, ICMP), to nie wnikają w szczegóły danego protokołu. Poza tym są implementowane na sprzętowym ruterze, więc mają słabe możliwości zapisywania dziennika przepływu danych. Zazwyczaj zapisywana jest tylko ilość bajtów i pakietów, które zostały przepuszczone lub zablokowane na podstawie danej reguły z listy dostępowej. Lista taka kończy się regułą domyślną. Mamy do wyboru dwa podejścia:

Pierwsze jest restrykcyjne i aby je stosować należy wyliczyć wszystkie dozwolone usługi. Zapewnia ono większe bezpieczeństwo. Drugie zezwala na więcej, blokujemy tylko to o czym wiemy, że jest niebezpieczne.

Zaletą filtra pakietów jest przezroczystość i szybkość działania.

Fortyfikowana stacja bazowa z bramami aplikacyjnymi

Taka zapora ognia jest komputerem ze zwykłym lub specjalnie zmodyfikowanym systemem operacyjnym, która jest połączona z dwoma sieciami: chronioną i zewnętrzną. Bezpośredni ruch pomiędzy tymi sieciami nie jest możliwy. Aby skorzystać z danej usługi internetowej dostępnej w sieci zewnętrznej, należy połączyć się z bramą, a następnie z miejscem docelowym. Jeśli dla danej usługi nie stworzono bramy, to jest ona niedostępna dla użytkowników chronionej sieci.

Zamiast bram, można utworzyć konta dla wewnętrznych użytkowników, w systemie operacyjnym fortyfikowanej stacji. Wówczas będą oni łączyli się ze stacją np. przez telnet, a następnie używali Internetu na tyle, na ile pozwalają im programy klienckie na ścianie ognia. Konta użytkowników na komputerze pełniącym funkcję ściany ognia stwarzają nowe zagrożenie, którego należy unikać.

Rozwiązanie takie jest nieprzezroczyste i niewygodne w użyciu.

Fortyfikowaną stację można dodatkowo wzmacniać jednym lub dwoma (po dwóch stronach) filtrami pakietów.

Brama hybrydowa

Jest to wzbogacony filtr pakietów. Dokładnie monitoruje stos protokołów, w szczególności TCP oraz protokoły warstwy aplikacji.

Przechowuje ona stan wszystkich aktywnych połączeń TCP – wchodzących i wychodzących. Może stosować przezroczystą identyfikację – poprzez szyfrowany protokół ident, protokół socks lub ze śledzenia identyfikacji protokołu warstwy aplikacji.

Brama taka jest przezroczysta jak filtr pakietów, a posiada tyle informacji o ruchu w sieci, co brama aplikacyjna.

Ściany ognia dla Linuksa

Dla systemu Linux są dostępne darmowe ściany ognia wszystkich wymienionych typów. Jednakże są to rozwiązania mało profesjonalne i nie do końca dopracowane.

Ściana ognia typu filtr pakietów jest w zawarta standardowej instalacji Linuksa. Nosi ona nazwę IP-firewall (w skrócie ipfw; ma ona być wkrótce zastąpiona nowszą wersją o nazwie ip-chains).

Firma Trusted Information Systems (http://www.tis.com) udostępnia kilka bram aplikacyjnych przeznaczonych do użycia jako ściana ognia typu fortyfikowana stacja bazowa. Posiadają one małą część funkcjonalności zawartej w komercyjnym rozwiązaniu tej firmy o nazwie Gauntlet Firewall.

SINUS-firewall (http://www.ifi.unizh.ch/ikm/SINUS/firewall/, następca SF-firewall) jest bramą hybrydową, chociaż można by ją równie dobrze nazwać bardzo rozbudowanym filtrem pakietów. Jest przeznaczona tylko dla Linuksa. Niestety nie stosuje ona żadnej metody identyfikacji użytkownika. Jej aktualna wersja to dopiero 0.1, mimo że projekt jest realizowany od 1996 roku. Posiada ona bogate możliwości definiowania własnych reguł blokowania pakietów, funkcjonuje jako moduł jądra Linuksa i posiada interfejs graficzny.

Zaawansowane funkcje ścian ognia

Translacja adresów (NAT – Network Address Translation)

Gdy firma posiada mniejszy przydział adresów IP, niż ma komputerów w sieci, należy zastosować tłumaczenie adresów przez ścianę ognia. Polega ono na zamianie adresu komputera w sieci wewnętrznej na inny przy przechodzeniu przez ścianę ognia, a dla powracających pakietów – odwrotnie. Wówczas tylko komputery, których adres jest tłumaczony na jeden z oficjalnie przydzielonych firmie adresów, mają dostęp do Internetu. Prawdziwe adresy IP tych komputerów są ukryte przed światem. Cała operacja odbywa się przezroczyście. Jest to elastyczna metoda przyznawania i odbierania dostępu komputerów do Internetu. Rozwiązanie to stosuje np. warszawski oddział Gazety Wyborczej.

Prywatna sieć wirtualna (VPN – Virtual Private Network)

Dane przesyłane między dwoma chronionymi sieciami (przez dwie ściany ognia) mogą być szyfrowane. Zapobiega to podsłuchiwaniu transmisji przechodzących przez rutery leżące na drodze między sieciami. Współczesne ściany ognia umożliwiają taką bezpieczną komunikację przez stworzenie prywatnej sieci wirtualnej. Wówczas dane każdego pakietu IP przesyłanego między chronionymi sieciami będą szyfrowane przy wychodzeniu z chronionej sieci, a rozszyfrowane przy wchodzeniu.

1.6 Protokół ident

RFC 1413 "Identification Protocol" [1] opisuje protokół ident. Protokół ten umożliwia ustalenie tożsamości użytkownika danego połączenia TCP. Serwer identd nasłuchuje na porcie 113. Zapytanie do serwera ma postać "<port-lokalny>, <port-zdalny>". Port lokalny to port na komputerze serwera identd, a zdalny – na komputerze pytającego klienta. Odpowiedzią jest napis podający nazwę użytkownika oraz system operacyjny serwera. W zapytaniach nie podajemy adresów, gdyż są one pobierane z lokalnego i zdalnego adresu połączenia z serwerem identd. Oznacza to, że system o adresie A może pytać serwer o adresie B tylko o połączenia pomiędzy A i B.

Na przykład serwer usługi telnet może zapytać o identyfikację klienta wysyłając napis:

6191, 23

odpowiedzią może być:

6191, 23 : USERID : UNIX : stjohns

W przypadku niepowodzenia identyfikacji, w protokole określone są różnego rodzaju błędy.

Z punktu widzenia bezpieczeństwa, informacja przesyłana przez serwer identd jest na tyle wiarygodna, na ile jest właściciel komputera, na którym jest uruchomiony. W przypadku włamania lub niewiarygodnego właściciela stacji bazowej, serwer identd może podawać fałszywe informacje. Metodą zaradzenia takiej sytuacji jest szyfrowanie zapytań i odpowiedzi, np. algorytmem RSA lub DES, nie jest to jednak podawane w standardzie protokołu.

Kwestia identyfikatorów

W systemach klasy UNIX procesy posiadają dwa rodzaje identyfikatorów użytkownika – rzeczywisty (ang. real) i obowiązujący (ang. effective).

W specyfikacji protokołu ident, ani w stronach man implementacji demona, nie ma mowy o tym, który z identyfikatorów jest podawany w protokole. Z obserwacji wynika, że jest to identyfikator rzeczywisty. Tak też twierdzą członkowie listy dyskusyjnej poświęconej temu protokołowi.

Zastosowania

Protokół ident jest powszechnie używany przez serwery IRC do identyfikacji oraz blokowania użytkowników używających brukowego słownictwa w rozmowach. Może być stosowany do sprawdzania klienta dowolnej usługi na danym serwerze. Należy zamienić w pliku /etc/inetd.conf serwera usługi na specjalny program (zwany owijaczem TCP – ang. tcpwrapper), który sprawdzi identyfikację użytkownika, zapisze odpowiedni rekord w dzienniku i dopiero wtedy uruchomi serwer. Tak działa serwer FTP komputera zodiac.mimuw.edu.pl.

Również system rejestracji na zajęcia MIMUW do przezroczystej identyfikacji studenta używa tego protokołu. Tylko studenci posiadający konta na komputerze rainbow.mimuw.edu.pl mają możliwość elektronicznej rejestracji.

4. Testy

4.1 Wprowadzenie do sieci BIAMAN

BIAMAN jest siecią środowiska naukowego i akademickiego w Białymstoku. Zalicza się ona do sieci MAN, czyli sieci miejskich. Jest w niej ok. 4 tys. stacji bazowych. Jest ona częścią sieci POL-34/155 obejmującej większe miasta Polski, połączone siecią ATM o przepustowości od 34 do 155 Mbps. Instytucje podłączone do Internetu przez BIAMAN wymienione są w Dodatku A, łącznie z adresami i maskami. Są to wyższe uczelnie (politechnika, uniwersytet, akademia medyczna), szpitale i akademiki. W związku z niewystarczającym pokryciem kosztów utrzymania i rozwoju sieci przez KBN, BIAMAN oferuje komercyjne usługi dostawcy internetowego. Jest podłączona do niego sieć jednego z lokalnych operatorów telefonicznych (Szeptel).

Rozdział ten zawiera standardowe raporty wykonywane na stacji zarządzającej. Są one umieszczone w celu zobrazowania zakresu informacyjnego danych zebranych przez ścianę ognia. Raporty te są interesujące z punktu widzenia osób zarządzających siecią. Ilość przesłanych danych przez dany komputer lub danego użytkownika, będzie proporcjonalnie przełożona na koszt korzystania z Internetu.

Raporty obejmują 25 godzin pracy sieci: 17:00 07.09.99 - 18:00 08.09.99.

4.6.1 Najbardziej aktywne podsieci z podziałem na godziny

Pod względem ilości przesłanych danych, na pierwszym miejscu znajduje się Dom Studencki Gamma. Spowodowane to jest aktywnością studentów, którzy wrócili z wakacji na sesję poprawkową. Podsieć Centrum Komputerowych Sieci Rozległych znajduje się na miejscu drugim. Jednakże pod względem liczby połączeń, jej aktywność przewyższa znacznie inne podsieci. Spowodowane jest to umiejscowieniem w niej miejskiego schowka WWW.

Z wykresów można odczytać, że ruch w sieci zamiera pomiędzy godziną 4.00 a 7.00. Największe natężenie ruchu występuje w godzinach od 12.00 do 16.00.

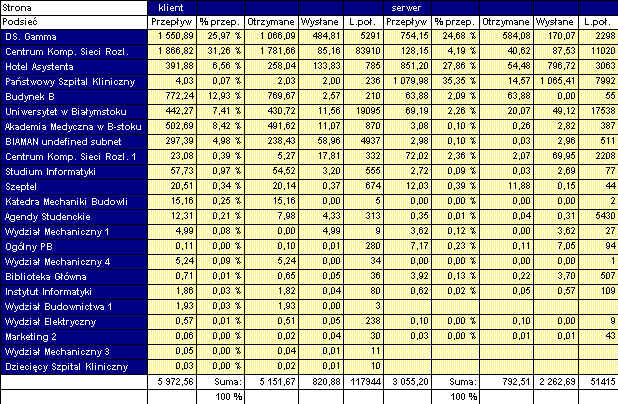

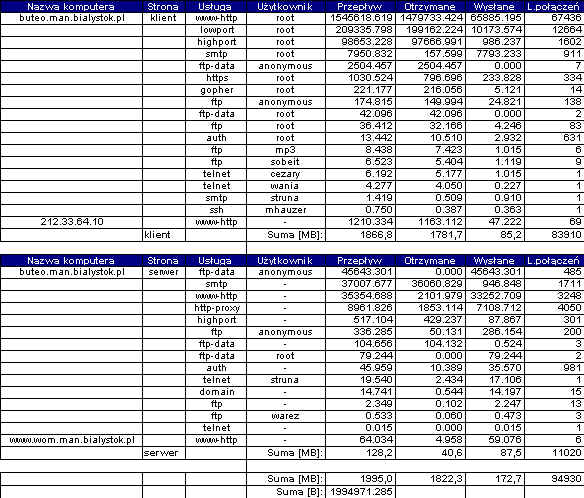

4.6.2 Stacje bazowe według podsieci jako klienci i serwery

Na poniższym raporcie znajduje się podział przepływu w podsieciach na stronę klienta i serwera. Przepływ jest wyrażony w megabajtach. Podsieci są posortowane według przepływu.

Można zauważyć, że podsieć CKSR jest największym klientem Internetu, za co odpowiedzialny jest schowek WWW. Natomiast największym serwerem jest Państwowy Szpital Kliniczny. Działa tam serwer muzyki mp3, który nie został do tej pory zamknięty.

W rozbiciu na adresy zostały przedstawione dwie wybrane podsieci.

Następujący raport zawiera nazwy użytkowników, usługi z jakich oni skorzystali włącznie z przepływem, liczbą bajtów wysłanych i otrzymanych oraz liczbą połączeń. Pokazuje on, o czym projektowany i implementowany system rozliczania użytkowników Internetu jest w stanie poinformować kierownictwo lub administratorów sieci.

Centrum Komputerowych Sieci Rozległych

Instytut Informatyki

Z raportu można odczytać, że użytkownik mirkowsk skorzystał jeden raz z usług: telnet oraz FTP na komputerze aragorn.pb.bialystok.pl znajdującym się w Instytucie Informatyki Politechniki Białostockiej. Użytkownik ten pobrał 12 krótkich plików z serwera, liczących w sumie 13 KB (usługa ftp-data). Natomiast użytkownik salwicki wysłał dwa listy z wymienionego komputera (skorzystał za pomocą programu pocztowego z usługi SMTP jakiegoś serwera w Internecie).

Usługa highport oraz lowport oznaczają usługi używające portu o odpowiednio wysokim bądź niskim numerze, jednakże nie są znanymi usługami internetowymi.

Przedsięwzięcie polegające na zaprojektowaniu i zaimplementowaniu systemu rozliczania użytkowników Internetu okazało się być zadaniem niełatwym, aczkolwiek jak najbardziej możliwym do wykonania. Do jego realizacji konieczne jest stworzenie czterech modułów. Implementacja jednego z nich już funkcjonuje na akceptowalnym poziomie, mimo to wprowadzone zostaną dalsze usprawnienia i optymalizacje. Zastosowana metoda identyfikacji użytkownika wydaje się odpowiednia do rozwiązania problemu rozliczania. Pracochłonność wykonanych prac projektowych i implementacyjnych można oszacować na 6 osobomiesięcy. Implementacja pozostałych modułów wymagać może następnych 5-6 osobomiesięcy pracy. Aby projekt mógł rozwijać się w szybszym tempie, należy zebrać zespół programistów.

Czy jest sens pisania nowego systemu rozliczania, czy też lepiej zaadaptować jakąś ścianę ognia do tego celu? Ściana ognia nie jest jedynym modułem koniecznym do spełnienia celu systemu. Pracochłonność takiej adaptacji jest mniejsza niż konstruowania systemu od początku, jednakże może okazać się, że konieczne są poprawki w kodzie źródłowym programów. Kod ten nie jest dostępny w produktach komercyjnych. Zatem należałoby zmodyfikować programy darmowe, udostępniane na licencji GNU. Co za tym idzie, system również musiałby być sprzedawany z kodem źródłowym i prawami do jego modyfikacji oraz dalszego rozpowszechniania. Aby tego uniknąć nie należy opierać systemu na innych programach. Tak postąpiono w przypadku opisywanego systemu rozliczania użytkowników Internetu.

System rozliczania, gdy zostanie wdrożony w sieci typu MAN, która jest państwową siecią sponsorowaną przez KBN, może sprawić, że sieć ta zostanie sprywatyzowana. Już w bieżącym roku pokrycie kosztów utrzymania i rozwoju sieci jest niewystarczające, a spodziewane są dalsze redukcje dofinansowania.

| Wszelkie uwagi, pytania, a także propozycje współpracy proszę kierować na adres: Mateusz Hauzer (to nic, że to Białystok, bo często jestem w Warszawie). |