Termin "Wirtualne Sieci Prywatne" (Virtual Private Network- VPN) jest coraz częściej używany w odniesieniu do kierunku, w którym zmierzają komputerowe sieci rozległe. Pojęcie to często odnoszone jest do każdej publicznie dostępnej infrastruktury sieciowej, w ramach której definiowane są rozdzielne podsieci dla wykorzystania przez konkretnego klienta. Rozdział sieci dedykowanych różnym klientom ma w zasadzie zawsze charakter logiczny, ważne jest to, że dostawca usługi daje gwarancję prywatności. W myśl powyższej definicji VPNy mogą być budowane w oparciu o publiczne sieci Frame-Relay, X.25, ATM.

Dzięki gwałtownemu rozwojowi Internetu oraz

temu, że osiągnął on fazę względnej dojrzałości (dojrzałość

protokołów i urządzeń, mnogość dostawców zarówno usług jak i

produktów) coraz częstsze staje się traktowanie go jako

infrastruktury umożliwiającej komunikację między dwoma

dowolnymi punktami na Ziemi.

W poniższym tekście

przedstawione zostaną pewne koncepcje związane z sieciami VPN

opartymi o sieci IP (IP-VPN), a w szczególności o największą z

takich sieci - właśnie Internet.

Zaletami sieci IP VPN są:Zalety

W sieciach wykorzystywanych do zastosowań korporacyjnych do dnia dzisiejszego zakłada się że prywatność połączeń gwarantowana jest przez dostawcę usługi. Wszyscy akceptują fakt, że dostawca usługi udostępnia te same zasoby wielu klientom (inaczej by zbankrutował), jednak warto zwrócić uwagę na to, że akceptowalny przez klientów poziom współdzielenia zasobów ewoluuje w czasie. Kilka lat temu oczywiste było, że linie dzierżawione zapewniają prywatność (mimo, że w jednym kablu biegną przewody miedziane dla wielu firm, a przy transmisji cyfrowej dane mieszane są w jednym światłowodzie). Gwarancja prywatności była mniej oczywista w wypadku sieci pakietowych (X.25 czy później Frame-Relay) jednak ostatnio nikt nie zadaje pytań na temat bezpieczeństwa Zamkniętych Grup Użytkowników (Closed User Group) czy połączeń PVC. Wydaje się, że w najbliższym czasie można oczekiwać zmiany postrzegania Internetu na takie, gdzie Internet będzie traktowany jako infrastruktura umożliwiająca bezpieczną wymianę danych.

Dla zapewnienia bezpieczeństwa w sieciach VPN stosowane są następujące technologie:Sposoby realizacji prywatności

Autentykacja użytkowników na potrzeby sieci

VPN wykorzystuje na urządzeniach Cisco te same mechanizmy co

autentykacja dla innych potrzeb. Możliwa jest autentykacja,

autoryzacja i accounting z wykorzystaniem centralnego serwera

autentykacji, z którym urządzenia komunikują się protokołem

TACACS+ lub RADIUS. Urządzenia Cisco wspierają następujące

mechanizmy tunelowania: IPSec (opisany w Integratorze

11-12/98), Layer 2 Tunneling Protocol (L2TP), Layer 2

Forwarding (L2F), Generic Routing Encapsulation (GRE) oraz

technologie szyfrowania DES i 3DES.

Dla zapewnienia

integralności danych transmitowanych w sieciach IP urządzenia

Cisco dostarczają mechanizmy zawarte w IPSec, authentication

header (AH), Encapsulation Security Protocol (ESP), jak

również standardowe mechanizmy funkcji skrótu takie jak MD-5

czy SHA.

Komunikacja dla wielu protokołów

Dzięki technologiom tunelowania ruchu istnieje możliwość transmisji poprzez sieci IP także innych protokołów sieciowych. Na urządzeniach Cisco tunel widziany jest jako logiczny interfejs, na którym można uruchomić routing dowolnego protokołu.

Istnieją trzy główne zastosowania sieci IP VPN:Zastosowania

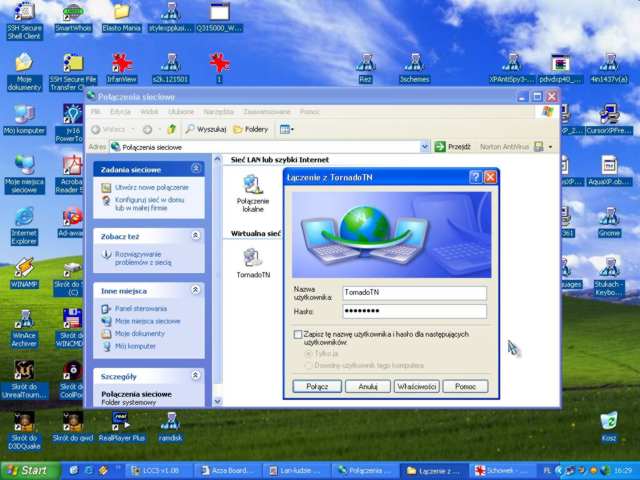

Dla zorganizowania taniego i bezpiecznego dostępu do własnej sieci dla użytkowników przebywających poza firmą możliwe jest wykorzystanie najbliższego dostawczy Internetu i zestawienie tunelu do gatewaya we własnej firmie. Tunel może być inicjowany przez komputer pracownika lub przez Access-Server dostawcy Internetu (wymagana jest więc jego współpraca). Do niedawna, pierwszy sposób dostępny był w ramach protokołu Point to Point Tunneling Protocol firmy Microsoft (PPTP), drugi w ramach protokołu Layer2Forwarding (L2F) obsługiwanego przez urządzenia Cisco. Obecnie obydwa te protokoły zbiegły się w ramach standardowego protokołu Layer 2 Tunneling Protocol (L2TP). Istnienie tunelu dla protokołu PPP umożliwia autentykację użytkownika we własnej firmie, transmisję poprzez sieć IP wszystkich protokołów działających na PPP z adresacją wewnętrzną firmy, ewentualne szyfrowanie pakietów.

Intranety

Budowa Intranetów oparta jest także o tunele (przynajmniej dopóki dostawcy Internetu nie zmienią się w dostawców IP z gwarancją poufności). Tunele oparte są o protokoły IPSec lub GRE. Tunele widziane są przez urządzenia brzegowe jako logiczne, przezroczyste połączenia punkt-punkt i w ten sposób mogą być także postrzegane przez administratorów sieci.

Extranety

Przy budowie extranetów prawdą pozostaje to co powiedziano na temat Intranetów. Pojawiają się jednak zagadnienia związane z ograniczaniem dostępności zasobów, być może konflikty z adresacją IP. Problemy można w zasadzie sprowadzić do dobrze rozpoznanych problemów z dołączaniem do Internetu jako takiego, z tym że nowy sposób widzenie zagadnienia polega na traktowaniu Internetu jako dostawcy połączeń punkt-punkt a zagrożenie pochodzi nie z niego ale z sieci obcej firmy.

Wsparcie Cisco dla budowy VPNów

Wspomniane wyżej protokoły mogą być

zaimplementowane na routerach Cisco w sposób softwarowy, a

zatem prawie wszystkie produkty Cisco mogą być wykorzystywane

do tworzenia VPNów. Z uwagi jednak na fakt, że zapewnienie

poufności danych wymaga znacznej mocy obliczeniowej, tam gdzie

przewidywane jest tworzenie tuneli o wysokiej przepustowości

lub w dużej liczbie Cisco oferuje urządzenia o podwyższonej

wydajności (uzyskanej w niektórych wypadkach przez dedykowany

hardware) z optymalizacją procesów wykorzystywanych w budowie

VPNów.

Urządzenia te to: routery Cisco 800, Cisco 1720,

Cisco 2600, Cisco 3600, Cisco 7100, Cisco 7200, Cisco 7500

oraz firewall PIX.

Przyszłość VPNów

W dotychczasowych rozważaniach skupiliśmy się

na sieciach VPN tworzonych bez udziału dostawców Internetu.

Wynika to z faktu, że w chwili obecnej polski Internet nie

ma wiele do zaoferowania w tym zakresie. Wydaje się jednak, że

w nadchodzących latach także w Polsce najbardziej

rozpowszechnioną usługą transmisji danych dostępną na rynku

będzie transmisja protokołu IP. Fizyczna realizacja dostępu

nie będzie istotna, gdyż tak jak dzisiaj dostawca, na przykład

Frame-Relay dostarcza do użytkownika modem z interfejsem

szeregowym tak w przyszłości będzie dostarczał router lub

bridge na przykład z interfejsem Ethernet. Dodatkowo dostawca

usługi IP (już nie Internetu, bo możliwość komunikacji z

resztą świata będzie jedną z możliwych usług) zagwarantuje

poufność i integralność danych jak również jakość oferowanej

transmisji (Quality of Service). Jeśli dodatkowo uwzględnić

gwałtowny rozwój technologii gdzie głos oraz obraz i głos

transmitowany są w pakietach IP (Voice over IP - VoIP oraz

IPTV) można się spodziewać że za kilka (-naście?) lat istniał

będzie jeden sposób transmisji mianowicie IP. Inną sprawą jest

jakie protokoły będą wykorzystywane w warstwach niższych a

także która to będzie wersja tego protokołu.

Gartnet Group

- firma działająca w zakresie badań oraz doradztwa związanego

z sieciami komputerowymi przewiduje, że do roku 2003 prawie

100 procent firm uzupełni swoje sieci WAN o rozwiązania oparte

o IP VPNy.

| Prywatna sieć wirtualna (VPN) łączy zalety sieci prywatnych i publicznych, umożliwiając firmom o wielu ośrodkach korzystanie z systemu zachowującego się jak w pełni prywatna sieć, lecz przesyłającego dane między ośrodkami siecią publiczną. |