Dostęp aktywny do medium sieci - podsłuch w sieciach przełączanych

Przełączniki (switch) w

odróżnieniu od koncentratorów (hub)

dane otrzymane

od jednej karty sieciowej przesyłają tylko do tej karty, dla której te

dane

są zaadresowane.

Zmniejsza to obciążenie sieci, ale także, co dla nas bardziej istotnie,

wzrasta

poziom bezpieczeństwa.

Podsłuch jest utrudniony, ale nie jest niemożliwy.

Wystarczy zmusić przełącznik by kierował wszystkie ramki do wszystkich

portów, a przynajmniej do tego, do którego podłączony jest komputer

używany do podsłuchu.

Jeden ze sposobów: atak MAC FLOODING na

przełącznik

Cel:

Narzędzia:

Realizacja:

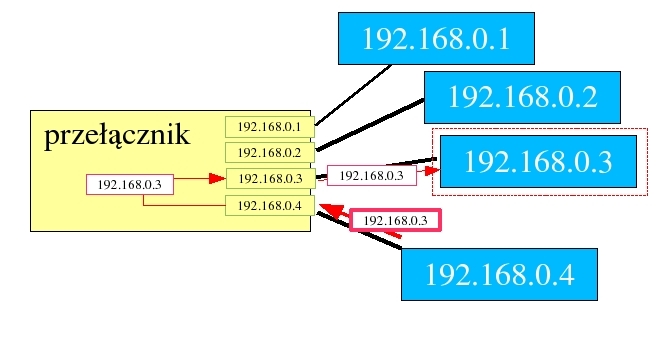

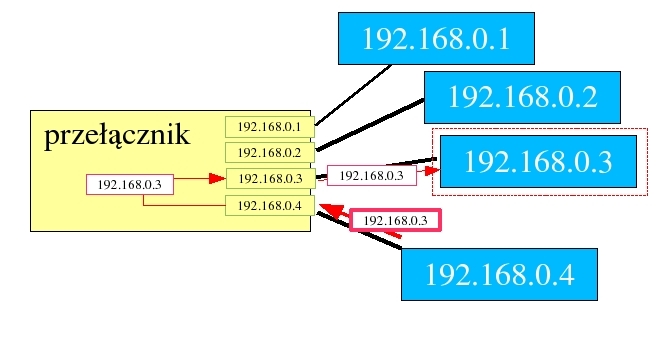

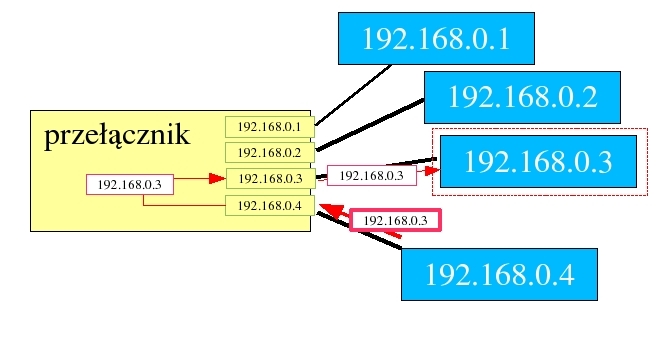

ARP SPOOFING - fałszowanie adresu komputera

podsłuchującego

(ARP - Address Resolution Protocol)

Narzędzia:

Realizacja:

Załóżmy, że chcemy podsłuchać komunikacje

między komputerami o adresach IP1 i IP2 mając do dyspozycji komputer o

adresie IP3:

Uwaga:

Niniejsza metoda podsłuchu jest skuteczna, ale ingeruje w trasę

pakietów więc jest również łatwa do wykrycia (wystarczy użyć polecenia ping)

Komputer śledzony wysyła do serwera DNS

zapytanie o adres jakiegoś serwera (np. pocztowego), zanim serwer DNS

odpowie, komputer podsłuchujący wysyła zafałszowaną odpowiedź i dzięki

temu komputer podsłuchiwany zamiast z prawidłowym serwerem, komunikuje

się z komputerem podsłuchującym. Komputer podsłuchujący uzyskuje w ten

sposób dane do uwierzytelniania.