Ataki typu Denial of Service

Czym jest atak DoS?

Atak DoS czyli Denial of Service, zwany również atakiem 'blokady usług', czy 'pozbawiania usługi', to uniemożliwienie dostępu do usługi i korzystania z niej.

Atak polega zwykle na przeciążeniu aplikacji serwującej określone dane czy obsługującej danych klientów (np. wyczerpanie limitu wolnych gniazd dla serwerów FTP czy WWW), zapełnienie całego systemu plików tak, by dogrywanie kolejnych informacji nie było możliwe (w szczególności serwery FTP), czy po prostu wykorzystanie błędu powodującego załamanie się pracy aplikacji.

W sieciach komputerowych atak DoS oznacza zwykle wysycenie dostępnego pasma, którym dysponuje atakowany host. Niemożliwe staje się wtedy osiągnięcie go, mimo, że usługi pracujące na nim są gotowe do przyjmowania połączeń.

Czemu jest tak niebezpieczny?

Atak odmowy obsługi to dokuczliwy problem z dwóch powodów. Po pierwsze są łatwe do przeprowadzenia, a wynik ich działania jest natychmiastowy. Stąd też ich przeprowadzanie to popularne zajęcie wśród początkujących krakerów lub znudzonych nastolatków. Po drugie, wiele ataków tego typu wykorzystuje błędy, ograniczenia lub niezgodności w implementacjach protokołu TCP/IP. Błędy te istnieją dopóty, dopóki producent oprogramowania nie stworzy odpowiedniego programu korekcyjnego. Do tego czasu wszystkie hosty pozostają podatne na atak DoS.

Przykładowe ataki DoS

Ping of Death (pingflood, pingflod)

Atak Ping of Death polega na przesyłaniu pakietów danych o wielkości przekraczającej ich dopuszczalny rozmiar, w ramach usługi TCP/IP o nazwie Ping (ICMP ECHO). Maksymalna wielkość pakietu wynosi 65535 bajtów (rzeczywisty limit wynosi 65500 bajtów po uwzględnieniu nagłówka). Do niedawna część systemów operacyjnych i aplikacji sieciowych, funkcjonujących w Internecie, nie była przygotowana do odbioru pakietów danych o długości przekraczającej ten rozmiar - mogły one doprowadzić komputer do blokady, restartu lub zakłócenia prawidłowego funkcjonowania świadczonych usług.

Teardrop (newtear, nestea, bonk, boink)

aby wykorzystać luki w zabezpieczeniach procesu odtwarzania pakietów na podstawie odebranych fragmentów, hakerzy zniekształcają fragmenty pakietów. Atak przeprowadzony za pomocą tej metody polega na wykorzystaniu implementacji protokołów TCP/IP, które bezkrytycznie akceptują informacje zapisane w nagłówkach fragmentów pakietów protokołu IP. We fragmentach pakietów umieszczone są pola informujące o tym, które części oryginalnego pakietu zawiera dany fragment. Niektóre implementacje protokołów TCP/IP (np. system Windows NT do chwili pojawienia się dodatku Service Pack 4) przestają działać po odebraniu zniekształconych fragmentów zawierających nakładające się wartości w adresach pakietu.

SYN Flood (synk4)

Atak tego typu polega na blokowaniu określonych usług serwera poprzez inicjowanie dużej liczby połączeń sieciowych w taki sposób, aby pełna komunikacja sieciowa nie została do końca nawiązana, a serwer przebywał w stanie ciągłego oczekiwania na otwarcie połączeń. Niebezpieczeństwo atakiem SYN Flood istnieje tylko dla usług, które funkcjonują na bazie protokołu transportu połączeniowego TCP. Zagrożenie wynika ze specyfiki nawiązywania komunikacji sieciowej TCP, która odbywa się w trzech podstawowych etapach:

etap 1) klient inicjuje połączenie sieciowe z serwerem poprzez wysłanie pakietu z ustawioną (zapaloną - 1) flagą o nazwie SYN w nagłówku pakietu TCP

etap 2) serwer akceptuje połączenie z klientem poprzez wysłanie pakietu SYN/ACK (ACK - bit potwierdzenia)

etap 3) klient otwiera połączenie z serwerem poprzez wysłanie pakietu ACK i rozpoczyna się przesyłanie danych.

Atak Syn Flood polega na wysłaniu dużej liczby pakietów SYN, w których adres nadawcy pakietów został zmieniony na numer IP komputera, który nie istnieje lub aktualnie nie jest dostępny. W takiej sytuacji zaatakowany serwer odpowiada na każdy pakiet SYN poprzez wysłanie pakietu SYN/ACK do komputera, który w rzeczywistości nie istnieje lub nie chce nawiązać połączenia. Serwer nie odróżnia sfałszowanych pakietów od legalnych, dlatego przydziela zasoby obliczeniowe i pamięć niezbędne do obsługi połączeń. Jeżeli liczba wysłanych pakietów SYN będzie odpowiednio duża to serwer zapełni swoje tabele (bufory) robocze i nie będzie akceptował następnych napływających pakietów, oczekując na otwarcie zainicjowanej komunikacji TCP. Serwer oczekuje na pakiet ACK, aż do upływu ustalonego czasu - timeout.

Jak się bronić?

Nie ma w pełni skutecznych metod zapobiegania atakom Denial of Service. Gdy strumień wrogich pakietów dotrze do celu, pozostaje tylko przeczekać atak. Jedynym sposobemzminimalizowania zagrożeń jest zatrzymanie niechcianego ruchu jak najbliżej miejsca, w którym powstaje.

Należy wyłączyć możliwość adresowania do wszystkich komputerów w sieci (broadcast).

Odfiltrowywać przychodzące żądania ICMP, PING i UDP.

zmienić czas, po którym otwarte ale nie wykorzystane połączenie zostanie zerwane.

Posiadać bieżące informacje o programach korekcyjnych (łatach) i aktualnych wersjach jądra.

Wykorzystywać filtry pakietów, które blokują podejrzane adresy.

Trzeba również pamiętać o tym, że ciągle powstają nowe ataki tego typu, ciągle wykrywane są luki w systemach, pozwalajace je przeprowadzi. Należy te wydarzenia śledzić.

Podaję kilka linków, do stron, gdzie takie informacje się pojawiają, kierujących na takie przykładowe informacje:

www.securityfocus.com

(SYN Flood i Ping of Death - 1996)

www.linuxsecurity.com (Wrażliwe CUPS - 2004)

DDoS - Distributed Denial of Service

Atak DDoS jest odmianą ataku DoS polegający na jednoczesnym atakowaniu ofiary z wielu miejsc. Służą do tego najczęściej komputery, nad którymi przejęto kontrolę przy użyciu specjalnego oprogramowania (różnego rodzaju tzw. boty i trojany). Na dany sygnał komputery zaczynają jednocześnie atakować system ofiary, zasypując go fałszywymi próbami skorzystania z usług, jakie oferuje. Dla każdego takiego wywołania atakowany komputer musi przydzielić pewne zasoby (pamięć, czas procesora), co przy bardzo dużej ilości żądań prowadzi do wyczerpania dostępnych zasobów, a w efecie do przerwy w działaniu lub nawet zawieszenia systemu.

Typowy atak DDoS wymaga obecności czterech elementów:

atakującego (Client)

węzłów głównych (Handler)

"agentów" (Agent)

oraz ofiary.

Przebieg ataku jest następujący: atakujący wysyła sygnał rozpoczęcia "natarcia" do węzłów głównych. Zwykle jest ich kilka, w razie gdyby któryś zawiódł. Te z kolei uruchamiają i koordynują właściwy atak. Wszyscy "agenci" jednocześnie żądają od serwera-ofiary np. wyświetlenia konkretnej strony. Zwykle do tego celu wybierana jest strona o dość skomplikowanej strukturze, która wymusza wykonanie skomplikowanych obliczeń po stronie serwera. Ułatwia to zawieszenie systemu będącego celem ataku.

Ataki DDoS przeprowadzane mogą być również z wykorzystaniem pakietów protokołu IP (podstawowy protokół sieci Internet) z ustawioną flagą ACK ze sfałszowanym adresem nadawcy pakietu. Atakujący wysyła do losowych hostów (najczęściej podłączonych do sieci szerokopasmowymi łączami) pakiety zawierające ustawioną flagę SYN - pakiet taki inicjuje połączenie. Adres IP w takim pakiecie jest sfałszowany i zawiera adres IP celu ataku, który zostaje zasypany tysiącami błędnych pakietów z flagą ACK. Ponieważ host będący celem ataku nie odpowie na tak spreparowany pakiet, hosty użyte do wysyłania pakietów ponowią próbę wysłania pakietu ACK. Powoduje to zwielokrotnienie ilości pakietów otrzymanych przez cel ataku w porównaniu z ilością pakietów wysłanych przez atakującego.

Ataki DDoS są coraz częściej wykonywane przez różne wirusy. Ostatnim takim przypadkiem był wirus Mydoom, który przeprowadzał atak DDoS dnia 1 lutego 2004 na serwery firmy SCO oraz 3 lutego 2004 na serwery firmy Microsoft.

Zagrożenia DDoS

Temat DDoS jest bardzo aktualny i poważny.

Zagrożenie wynikające z tego typu ataku jest nieporównywalnie większe niż w przypadku zwykłego DoS. Przede wszystkim liczba odwołań wysyłanych do serwera z np. tysiąca komputerów jednocześnie jest tysiąc razy większa niż w przypadku pojedynczego komputera. Sprawca ataku może czuć się o wiele pewniej, jego komputer bowiem nie uczestniczy bezpośrednio w ataku. Służy on jedynie do uruchomienia odpowiednio przygotowanego skryptu, który po uprzednim zainstalowaniu na przypadkowych komputerach rozpoczyna zsynchronizowany atak z wielu miejsc jednocześnie. Użytkownicy maszyn zainfekowanych takim wirusopodobnym skryptem natomiast nie zdają sobie sprawy, że ich komputery zostały wykorzystane do nielegalnych celów. Niektóre ze skryptów po zakończeniu ataku mogą samoczynnie odinstalować się - w ten sposób usuwane są wszelkie ślady jego obecności w systemie.

Urządzenia

Przegląd urządzeń mających chronić przed DoS można znaleźć w artykule na

networld.pl

źródła:

PC World Komputer (31 maja 2001) Arkadiusz Piasek:

Strzeż się DDoS!

Andrzej Piotrowski - Bezpieczne sieci (2) [2001-04-21] webdeveloper.pl

Strategies to Protect Against Distributed Denial of Service (DDoS) Attacks - www.cisco.com

Szymon Sokół, AGH Kraków: Bezpieczeństwo w sieci Internet - referat

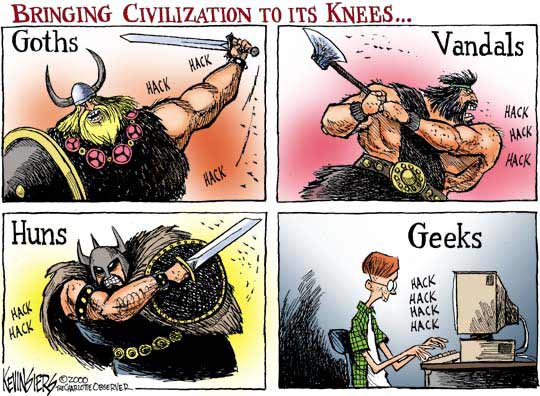

Rysunek satyryczny - Kevin Siers -

rysunki

Bezpieczeństwo w systemach komputerowych -

referat

wikipedia.org