Odpluskwianie

Spis treści

- Spis treści

- Wstęp

- Najprostsze sposoby odpluskwiania

- Śledzenie procesów - czyli jak działają debuggery?

- Programy śledzące wykonanie programu

- Kompilowanie programu - wprowadzenie

- Format plików obiektowych

- Informacje potrzebne do odpluskwiania w plikach obiektowych

- Konkretne formaty plików przygotowanych do odpluskwiania (Bonus)

- Opcje odpluskwiania w gcc

- Odpluskwianie z użyciem gdb

- Profilowanie kodu

- Valgrind

- Electric fence

- Ksymoops

- User Mode Linux

- Kgdb

- Odpluskwianie w Windows

- Bibliografia

- Autorzy

Wstęp

W niniejszej prezentacji omawiamy metody i narzędzia debugujące począwszy od tych najprostszych, stosowanych do odpluskwiania zwykłych programów (jak chociażby printf), do bardziej zaawansowanych stosowanych do odpluskwiania systemów operacyjnych, nie tylko uniksopodobnych (printk, UML, kgdb, kd, windbg, strace, valgrind, fenris). Naszą ambicją było zapoznać czytelnika z solidnymi podstawami teoretycznymi procesu odpluskwiania, a także stworzenie swoistego kompendium wiedzy praktycznej o narzędziach do wykrywania błędów i profilowania kodu. Językiem, którego używamy by demonstrować działanie odpluskwiaczy jest C, a kompilatorem, gcc.Najprostsze sposoby odpluskwiania

Najprostszą, ale i najmniej efektywną metodą usuwania usterek z programów jest dodawanie do kodu źródłowego dodatkowych instrukcji. Mogą one albo wypisywać coś na ekran lub do pliku, albo sprawdzać czy pewne warunki są prawdziwe w określonych miejscach programu.Funkcje printf() i fprintf() pozwalają wypisywać na standardowe wyjście lub do pliku napisy, wartości zmiennych etc. Każdy programista w swoim życiu na pewno choć raz napisał kod podobny do poniższego:

if (x[i].a == y[n-i].a) printf("Niemozliwe: %d %d",x[i].a,y[n-i].a);Assert

Powyższy sposób sprawdzania jest mało elegancki i czasochłonny - trzeba używać instrukcji

if oraz printf, którego składnia jest

skomplikowana, a po usunięciu usterki trzeba je wszystkie wykomentować,

lub usunąć, co znów zabiera cenny czas programisty. Dlatego stworzono

funkcję assert(), o następującej składni:

#include <assert.h> void assert(scalar wyrazenie);Ta funkcja sprawdza podany jej warunek logiczny i jeśli jest on fałszywy (równy 0) to kończy działanie programu wypisując na ekran komunikat o błędzie. Na przykład dla programu:

#include <assert.h> int main(){ int x = 5; assert(x==665); return 0; }Na ekran wypisane zostanie:

a.out: ble.c:5: main: Assertion `x==665' failed. AbortedOznacza to, że błąd powstał w pliku wykonywalnym a.out, którego źródłem jest ble.c. Nieprawdziwa asercja pojawiła się w linii 5 w funkcji main().

Śledzenie procesów - czyli jak działają debuggery?

Do pisania programów służących odpluskwianiu pomocna może być funkcjaptrace. Pozwala ona jednemu procesowi, zwanemu dalej

kontrolującym (lub śledzącym), śledzić wykonanie drugiego procesu (śledzonego).

Po co śledzić procesy?

Proces kontrolujący informuje system, że interesują go zdarzenia związane z procesem śledzonym, mogą do nich należeć:- otrzymanie sygnału,

- napotkanie punktu przerwania (ang. breakpoint),

- wywołanie funkcji systemowej.

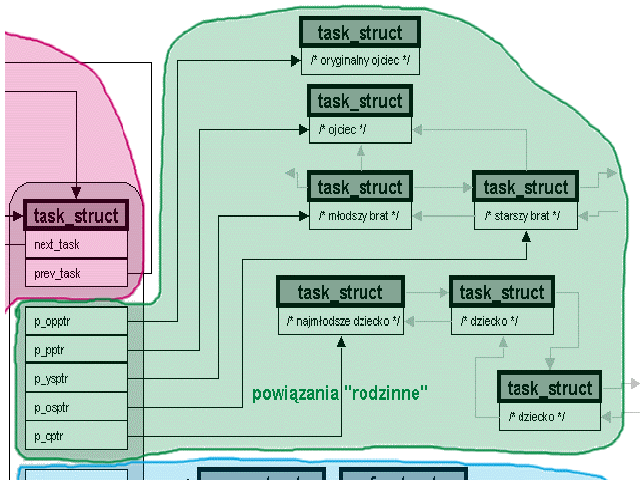

Interesujące pola struktury task_struct

W strukturze task_struct jest bardzo wiele pól, nas interesować będą jedynie niektóre z nich. Oto jak wyglądają powiązania rodzinne procesu:

W jądrze Linuksa zachowane są następujące niezmienniki:

- jeśli dany proces nie jest śledzony, to p_opptr wskazuje na ten sam proces co p_pptr,

- jeśli dany proces jest śledzony, to p_opptr wskazuje na "oryginalnego" ojca procesu, natomiast p_pptr wskazuje na proces kontrolujący (śledzący),

- rodzeństwo danego procesu rozumiane jest względem wskaźnika p_pptr.

getppid

w procesie śledzonym spowoduje zwrócenie numeru ID oryginalnego ojca, a nie procesu śledzącego.

W strukturze task_struct występuje również pole:

struct task_struct { ... unsigned long ptrace; ... }Pole to pełni rolę maski bitowej, w której zapamiętywane są flagi, oto niektóre z nich:

- PT_PTRACED -- proces jest śledzony,

- PT_TRACESYS -- proces ma zostać wstrzymany przy wywołaniu funkcji systemowej,

- PT_DTRACED -- proces ma zostać wstrzymany po wykonaniu pojedynczej instrukcji.

Funkcja ptrace

Oto jak wygląda deklaracja funkcji ptrace:#include <sys/ptrace.h> long int ptrace(enum __ptrace_request request, pid_t pid, void *addr, void * data)Znaczenie poszczególnych argumentów:

- request -- jaka akcja ma zostać wykonana,

- pid -- ID procesu, na którym ma zostać wykonana akcja,

- addr -- adres w przestrzeni procesu śledzonego,

- data -- adres w przestrzeni procesu kontrolującego.

Rozpoczęcie śledzenia

Możemy to zrobić na 2 sposoby, mianowicie:- jeśli dany proces chce śledzić proces o identyfikatorze pid, to wywołuje

ptrace(PTRACE_ATTACH,pid,NULL,NULL), spowoduje to zmianę wskaźnika p_pptr w strukturze task_struct procesu określonego przez pid, tak aby wskazywał na proces kontrolujący - jeśli dany proces chce być śledzony przez swojego ojca, to wywołuje

ptrace(PTRACE_TRACEME,0,NULL,NULL), w tym wypadku pola rodzinne w strukturze task_struct nie muszą być modyfikowane, gdyż proces kontrolujący jest jednocześnie ojcem

wait lub

waitpid.

Czytanie/pisanie w przestrzeni procesu śledzonego

Do tego celu może nam posłużyć funkcjąptrace z pierwszym argumentem:- PTRACE_PEEKTEXT lub PTRACE_PEEKDATA -- odczyt słowa z przestrzeni adresowej procesu śledzonego,

- PTRACE_POKETEXT lub PTRACE_POKEDATA -- zapis słowa z przestrzeni adresowej procesu śledzonego,

- PTRACE_PEEKUSR -- odczyt słowa z przestrzeni adresowej procesu śledzonego, zawierającej kontekst procesu, znajdują się tam stany rejestrów oraz inne informacje o procesie,

- PTRACE_POKEUSR -- zapis, analogicznie do PTRACE_PEEKUSR,

- PTRACE_GETREGS, PTRACE_GETFPREGS -- odczyt stanu rejestrów "zwykłych" oraz rejestrów do obliczeń zmiennoprzecinkowych,

- PTRACE_SETREGS, PTRACE_SETFPREGS -- jw. tylko zapis.

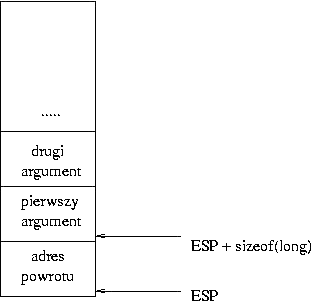

ptrace proces

kontrolujący może (w momencie w którym proces śledzony jest zawieszony):- zmienić adres instrukcji od której proces śledzony rozpocznie (poprzez rejestr EIP),

- zmienić wartość argumentu funkcji której wywołanie zostało właśnie wstrzymane

(poprzez rejestr ESP, gdyż w momencie wywołania funkcji wskazuje on na

wierzchołek stosu, gdzie zapisany jest adres powrotu z funkcji, a nad adresem

wskazywanym przez ESP znajdują się argumenty funkcji, ilustruje to poniższy rysunek).

ptrace

(program pochodzi z książki: Maurice J. Bach, Budowa systemu operacyjnego):Proces śledzony (o nazwie trace):

#include <stdio.h> int dane[5]; int main() { int i; for( i = 0; i < 5; i++) printf("dane[%d] = %d\n", i, dane[i] ); printf("Adres sledzonych danych: 0x%x\n", dane ); }Uruchomienie programu ./trace spowoduje wypisanie na ekran:

[cygan@duch prezentacja]$ ./trace dane[0] = 0 dane[1] = 0 dane[2] = 0 dane[3] = 0 dane[4] = 0 Adres sledzonych danych: 0x500a00Proces kontrolujący:

#include <stdio.h> #include <sys/ptrace.h> #include <sys/types.h> #include <sys/wait.h> #include <unistd.h> int adres; int main( int argc, char *argv[] ) { int i, ident; sscanf( argv[1], "%x", &adres ); if(( ident = fork() ) == 0 ) { ptrace( PTRACE_TRACEME, 0, 0, 0 ); execl("trace","trace", 0 ); return -1; } wait((int *)0); for( i = 0; i < 5; i++ ) { if (ptrace(PTRACE_POKEDATA,ident,(void *)adres,i) == -1) return -1; adres += sizeof(int); } ptrace(PTRACE_CONT,ident,1,0); return 0; }Uruchomienie programu kontrolującego ./ptrace 0x500a00 spowoduje:

[cygan@duch prezentacja]$ ./ptrace 0x500a00 [cygan@duch prezentacja]$ dane[0] = 0 dane[1] = 1 dane[2] = 2 dane[3] = 3 dane[4] = 4 Adres sledzonych danych: 0x500a00

Sygnały

Podczas przyjęcia sygnału przez proces (jeszcze przed wejściem do obsługi przerwania) następuje sprawdzenie czy dany proces jest śledzony, a jeśli tak, to proces śledzony zostaje wstrzymany, a proces kontrolujący zostaje o tym powiadomiony (zazwyczaj za pomocą sygnału SIGCHLD).UWAGA: Wyjątek stanowi sygnał SIGKILL.

int fastcall do_signal(struct pt_regs *regs, sigset_t *oldset){ ... unsigned long signr; spin_lock_irq(¤t->sigmask_lock); signr = dequeue_signal(¤t->blocked, &info); spin_unlock_irq(¤t->sigmask_lock); if (!signr) break; if ((current->ptrace & PT_PTRACED) && signr != SIGKILL) { /* Let the debugger run. */ current->exit_code = signr; current->state = TASK_STOPPED; notify_parent(current, SIGCHLD); schedule(); ... } ... }

Wznawianie procesu śledzonego

Aby wznowić działanie procesu śledzonego, proces kontrolujący może wywołać funkcję ptrace podając jako drugi argument pid procesu śledzonego, natomiast jako pierwszy argumentem :- PTRACE_CONT -- uruchomi proces, aż do otrzymania przez niego jakiegoś sygnału albo zwykłego zakończenia działania,

- PTRACE_SYSCALL -- zatrzyma proces przy próbie wywołania funkcji systemowej, a także przy powrocie z funkcji systemowej (syscall); samego wywołania nie można, oczywiście śledzić; w strukturze task_struct procesu śledzonego zostaje ustawiona flaga PT_TRACESYS

- PTRACE_SINGLESTEP -- zatrzyma proces po wykonaniu kolejnego rozkazu; tu też, oczywiście, nie można śledzić wywołań systemu, w strukturze task_struct procesu śledzonego zostaje ustawiona flaga PT_DTRACED

- PTRACE_DETACH -- zakończy śledzenie procesu - dalej będzie się on wykonywał

bez nadzoru, w strukturze task_struct procesu śledzonego zostaje zmieniony

wskaźnik p_pptr, tak aby ponownie wskazywał na oryginalnego ojca (p_opptr);

w trakcie wykonywania funkcji sys_ptrace zostaje wywołana funkcja

ptrace_detach, gdzie pierwszym argumentem jest wskaźnik na strukturę procesu śledzonego:int ptrace_detach(struct task_struct *child, unsigned int data) { ... child->ptrace = 0; /*zerowanie wszystkich flag*/ ... child->p_pptr = child->p_opptr; /*przywrócenie oryginalnego ojca*/ ... wake_up_process(child); /*budzenie procesu*/ return 0; }

Śledzenie wywołań funkcji systemowych

Podczas wywoływania funkcji systemowych wykonywana jest funkcjasyscall_trace. Jeśli proces jest śledzony

i flaga PT_TRACESYS jest ustawiona, to zostaje on wstrzymany (stan procesu zostaje zmieniony

na TASK_STOPPED) i powiadomiony zostaje proces kontrolujący.

Proces śledzony zostanie również wstrzymany przy wyjściu

z funkcji systemowej.

Punkty przerwania (ang. breakpoints)

Na komputerach z procesorem i386 punkty przerwania można zaimplementować na dwa sposoby:Instrukcja int 3.

Instrukcja ta, jak każda instrukcjaint X wywołuje

przerwanie. Jednakże

instrukcja int 3 różni się od pozostałych tym, że ma specjalny,

jednobajtowy kod, dzięki czemu łatwiej wstawić ją w kod programu

(wystarczy podmienić jeden bajt). Procesor, napotkawszy tę instrukcję

generuje przerwanie numer 3, co powoduje wysłanie do procesu sygnału

SIGTRAP. Jeśli proces jest śledzony, to sygnał ten zostanie dostarczony do

procesu kontrolującego, a proces śledzony zostanie wstrzymany.

Proces kontrolujący powinien usunąć instrukcję int 3

(zastępując ją zapamiętanym, oryginalnym bajtem) przed

wznawianiem wykonania procesu śledzonego, a następnie zmniejszyć adres

powrotu (EIP) o 1 (za pomocą funkcji ptrace(PTRACE_POKEUSR,...)),

gdyż przerwanie int 3 powoduje umieszczenie na stosie

adresu powrotu wskazującego na kolejną po int 3 instrukcję.

Rejestry uruchamiania.

Procesor i386 posiada specjalne rejestry, zwane rejestrami uruchamiania (ang. debug registers). Pozwalają one na wywoływanie przerwania w przypadku odczytu/zapisu danych pod podanym adresem (można zdefiniować 4 takie adresy). W oczywisty sposób może to być wygodniejsze od użyciaint 3 (gdy nie wiemy, która instrukcja

powoduje zmianę naszych danych).

Procesor sygnalizuje dostęp do danych poprzez

przerwanie int 1 (nazywany po angielsku debug exceptions).

Programy śledzące wykonanie programu

Strace

Strace to narzędzie do analizy programów badające ich interakcję z jądrem systemu operacyjnego. Program ten przechwytuje i nagrywa wywołania systemowe, dokonane przez proces, oraz sygnały, które do niego dotarły. Nazwa każdego wywołania, oraz jego argumenty, są wypisywane na wyjście standardowe diagnostyczne, lub do pliku podanego w opcji -o. Do użycia programustrace

nie musimy posiadać źródeł danego programu, a także program

nie musi być skompilowany z opcją -g.

Dla początkującego użytkownika dużą wadą jest rozmiar

danych wypisywanych przez strace (nawet dla prostego programu).

Bardzo podobnym programem do strace jest program ltrace,

który oprócz sygnałów i wywołań funkcji systemowych potrafi śledzić wywołania

funkcji z bibliotek dzielonych (ang. shared libraries).

Fenris

strace, jednakże projekt ten nie jest obecnie

rozwijany (w szczególności nie współpracuje z nowymi wersjami gcc) dlatego też

nie będziemy w naszej prezentacji omawiać tego (jednakże ciekawego) projektu.

Kompilowanie programu - wprowadzenie

Aby zrozumieć działanie programów do odpluskwiania i profilowania kodu musimy zagłębić się w proces kompilowania programu. Omówimy go na przykładzie kompilatora gcc.- prekompilacja (ang. preprocessing) - polega na stworzeniu ostatecznego tekstu źródłowego programu poprzez włączenie plików wskazanych dyrektywą preprocesora #include, wykonanie podstawień makrodefinicji #define i opcjonalne usunięcie komentarzy

- kompilacja do kodu assemblera (ang. compilation) - polega na tym, że kompilator przeglądając kod źródłowy programu otrzymany po etapie prekompilacji wyszukuje tokeny (słowa kluczowe, operatory) i przekształca je na wewnętrzną reprezentację. Reprezentacja wewnętrzna jest następnie przekształcana na kod assemblera. Jeśli nie jest to możliwe, to kompilator sygnalizuje błędy

- optymalizacja kodu assemblera (ang. optimalization) - polega na zmianie kodu w celu zwiększenia jego efektywności. Kod poddawany jest modyfikacjom takim jak zmiana sposobu obliczania adresów względnych, eliminacja nieużywanych fragmentów kodu, optymalizacja przydziału rejestrów oraz zmiana lokalnych odwołań w taki sposób, by używany był wskaźnik stosu (etap opcjonalny, wykonywany w przeplocie z poprzednim)

- asemblacja (ang. assembly) - polega na przetworzeniu kodu asemblera w relokowalny kod w języku maszynowym. Instrukcje w tym kodzie nie odnoszą się jeszcze do konkretnych adresów w pamięci. Etap ten wykonywany jest przez program as (systemowy) lub gas (z pakietu GNU)

- konsolidacja (ang. link editing) - konsolidator,

lub żargonowo linker (ang. link editor), dokonuje szeregu operacji w celu

stworzenia pliku binarnego z kodem wykonywalnym:

- przeszukanie standardowego zestawu bibliotek oraz bibliotek wskazanych w linii wywołania w celu włączenia do programu kodu funkcji niezdefiniowanych w modułach stworzonych przez użytkownika (np. printf(), sin()). W przypadku braku kodu danej funkcji we wszystkich przeszukanych bibliotekach konsolidator sygnalizuje błędy i kończy pracę,

- przypisanie kodu maszynowego do ustalonych adresów, np. zmienne globalne otrzymują konkretne adresy tak, aby można się odwoływać do ich wartości,

- utworzenie wykonywalnego pliku binarnego (np. w formacie ELF (ang. Executable and Linking Format)),

Konsolidacja wykonywana jest przez program ld.

Format plików obiektowych

Wstęp, czyli po co nam to

Odpluskwiając nasze programy chcielibyśmy zapewne wiedzieć dokładnie co się dzieje w której linii naszego kodu, jakie są wartości poszczególnych zmiennych. Tymczasem maszyna wykonuje kod, który na pierwszy rzut oka nijak ma się do tego co my napisaliśmy w źródłach programu. Powstaje więc pytanie skąd w takim razie debugger ma wziąć tego typu informacje. Otóż właśnie z pliku obiektowego, o ile oczywiście odpowiednio przeprowadzimy proces kompilacji.Zawartość

Plik obiektowy zawiera pięć podstawowych rodzajów informacji:- header information - ogólne informacje o pliku takie jak rozmiar kodu, nazwa pliku źródłowego z którego został utworzony i data utworzenia,

- object code - binarne instrukcje i dane wygenerowane przez kompilator lub assembler,

- relocation - lista lokacji w kodzie obiektowym, które muszą być zmienione kiedy linker zmienia adresy kodu obiektowego,

- symbols - globalne symbole zdefiniowane w tym module, oraz te które mają zostać zaimportowane z innych modułów lub są zdefiniowane przez linkera,

- debugging information - informacje niepotrzebne do linkowania, ale

wymagane dla debuggera np:

- plik źródłowy i informacja o numerach linii,

- symbole lokalne,

- opisy struktur danych używanych przez kod obiektowy, np. definicje struktur i unii z języka C, itp.

Nie wszystkie formaty plików obiektowych zawierają wszystkie te informacje, niektóre mogą zawierać coś więcej.

Rodzaje plików obiektowych

Ze względu na ich przeznaczanie wyróżniamy następujące rodzaje plików obiektowych:- wykonywalny (executable) - można go załadować do pamięci i uruchomić jako program,

- linkowalny (linkable) - można go użyć jako wejścia dla linking loadera lub link editora,

- ładowalny (loadable) - może być załadowany do pamięci jako biblioteka wraz z innym programem,

- dowolne kombinacje powyższej trójki.

Formaty plików obiektowych

Przykładowe formaty plików obiektowych to:- .COM - w MS DOS

- a.out - Linux

- ELF (Executable and Link Format) - Linux

Format .COM zawiera wyłącznie sekcję object code, natomiast a.out i ELF przechowują bogatszą informację (obecnie ELF zastępuje a.out ze względu na wsparcie dla dynamicznego linkowania i cross-compilation).

Wygląd pliku obiektowego na przykładzie a.out

Plik w formacie a.out podzielony jest na następujące sekcje:- nagłówek

- text

- data

- text relocation

- data relocation

- tablica symboli (symbol table)

- tablica napisów (string table)

Sekcja text odpowiada kodowi programu, data opisuje jego struktury danych, a sekcje relocation zawierają informacje umożliwiające ustalenie położenia poszczególnych segmentów kodu w przypadku relokacji. Tablica symboli trzyma informacje niezbędne do zlokalizowania i zmiany definicji symbolicznych i referencji w programie. W szczególności zawiera ona definicje wszystkich identyfikatorów zmiennych i procedur. Tablica napisów to po prostu tablica null-terminowanych łańcuchów znaków oznaczających konkretne symbole w kodzie źródłowym.

Informacje potrzebne do odpluskwiania w plikach obiektowych

Abyśmy mogli debugować nasz program w pliku obiektowym muszą znaleźć się zależności pomiędzy kodem maszynowym, a:- numerami linii w kodzie źródłowym,

- identyfikatorami funkcji i zmiennych,

- zdefiniowanymi typami danych,

- strukturami danych użytymi przez program.

Informacja o numerze linii

W pliku obiektowym znajduje się mapa odwzorowująca adresy w programie na numery linii kodu źródłowego. Dzięki tej prostej strukturze podczas odpluskwiania można ustawiać breakpointy, odtwarzać stos wywołań programu, a także podawać dokładne numery linii wystąpienia błędu.Dla każdej linii z której kompilator wygenerował jakikolwiek kod źródłowy kompilator tworzy nową pozycję w mapie, która paruje numer linii i adres pierwszej instrukcji z danej linii. Jeśli dana instrukcja kodu źródłowego leży pomiędzy dwoma początkami linii (np. jest poprzedzona białym znakiem, lub inną instrukcją) to do mapy trafia oczywiście niższy z dwóch numerów linii. Dodatkowo debugger musi rozróżniać linie kodu źródłowego z różnych plików (gdy includujemy jakiś plik do naszego programu). Ten problem jest najczęściej rozwiązywany na jeden z następujących sposobów:

- Utrzymujemy indeks plików - każdy ma przypisany sobie jednoznaczny identyfikator. Wówczas przy każdej pozycji w mapie musi się znaleźć numer pliku z którego pochodzi dana linia.

- Dodajemy znaczniki początku i końca pliku do listy kolejnych linii kodu źródłowego i jawnie utrzymujemy stos plików.

Ostatnim problemem jest optymalizacja. Jeśli kompilujemy program z jakimiś opcjami optymalizacji musimy się liczyć z tym, że kompilator może zmienić kolejność wykonywania niektórych instrukcji, a niektórych w ogóle nie wykonać. Współczesne formaty plików obiektowych radzą sobie z tym w dwojaki sposób: albo (jak np DWARF) pamiętają dla każdego bajtu numer odpowiadającej mu linii w kodzie źródłowym, (co jest bardzo kosztowne, ale daje poprawny wynik) albo generują w takich sytuacjach jedynie przybliżone numery linii.

Informacja o symbolach

Oczywistym jest, że debugger musi umieć powiązać nazwy zmiennych z ich wartościami i adresami w pamięci. Należy jednak pamiętać, iż dochodzi do tego problem złożonych struktur danych takich jak struct z języka C- debugger musi poprawnie formatować wszystkie pola takiego rekordu.Informacje o symbolach są zawarte w jawnym, bądź niejawnym drzewie. Na najwyższym poziomie mamy wszystkie typy, zmienne i procedury globalne, w nich z kolei dowiązania do ich podprocedur, zmiennych lokalnych etc. W procedurach występują specjalne znaczniki odpowiadające początkowi i końcowi bloku. Ta dość intuicyjna reprezentacja zapewnia możliwości kontrolowania zasięgów zmiennych.

Najciekawszą (czytaj: najbardziej trickową) częścią informacji o symbolach jest informacja o lokacjach. Lokacja statycznej zmiennej globalnej nie zmienia się w trakcie działania programu, tymczasem zmienna lokalna może być:

- statyczna,

- odłożona na stosie (np przy wywołaniu rekurencyjnym),

- w rejestrze,

- w zupełnie nieoczekiwanym miejscu (gdy do akcji wkroczył optymalizator).

Konkretne formaty plików przygotowanych do odpluskwiania (Bonus)

STABS - symbol tables

W dalszej części prezentacji omówimy dokładniej format stabs, składową formatu plików obiektowych a.out.Przegląd przepływu informacji do debugowania

Kompilator gcc kompiluje źródło znajdujące się w pliku '.c' do pliku '.s', który zawiera niskopoziomowe instrukcje. Assembler tłumaczy tenże na plik '.o', który z kolei linker łączy z innymi plikami '.o' i produkuje kod wykonywalny. Jeśli kompilując gcc użyjemy opcji '-g' to w pliku s znajdą się dodatkowe informacje potrzebne do debugowania, które poddane zostaną delikatnym modyfikacjom przez assemblera i linkera by w końcu znaleźć się w pliku wykonywalnym. Te informacje opisują:- numery linii poszczególnych instrukcji,

- typy i zasięgi zmiennych i funkcji,

- parametry,

Dyrektywy stab assemblera

Są 3 główne rodzaje dyrektyw assemblera typu stab:.stabs "string",type,other,desc,value .stabn type,other,desc,value .stabd type,other,descOstatnie literki (s,n,d) to skróty odpowiednio od: string, number i dot. Po każdym polu następuje lista informacji, które występują po nim:

- type- informacja o typie symbolu, np. 0x24 oznacza funkcję, 0x4c numer linii początku kodu funkcji, a 0x84 nazwa includowanego pliku,

- string- w tym polu jest zawarty napis z informacją dla debuggera,

- other- zwykle nieużywane i ustawiane na zero.

name:symbol-descriptor type-informationPrzykładowo automatycznie dołączana deklaracja typu int wygląda następująco:

.stabs "int:t1=r1;-2147483648;2147483647;",128,0,0,0Pole name może być opuszczone, i tak na przykład napis

:t10=*2oznacza, że typ 10 jest wskaźnikiem do typu 2. Możliwość omijania nazwy jest obsługiwana przez gdb, ale niekoniecznie przez inne debuggery co sprawia, że dane w formacie stabs mogą nie współpracować z i niektórymi debuggerami. Jedną z najistotniejszych informacji dla debuggera jest numer linii kodu źródłowego z której pochodzi dana instrukcja. Żeby ją zapamiętać w pliku umieszczany jest wpis, który w polu string zawiera stałą N_SLINE, w polu value umieszczamy adres kodu wykonywalnego, natomiast w polu desc numer linii w kodzie źródłowym.

Opcje odpluskwiania w gcc

Dla lepszego zrozumienia procesu roli procesu kompilacji w odpluskwianiu omówimy kilka wybranych pozycji z ogromnego wachlarza opcji odpluskwiania w gcc.- -g - dodaj do pliku obiektowego informacje dla debuggera w formacie używanym przez aktualny system operacyjny. Z tymi danymi może pracować gdb, jednakże jeśli system używa formatu stabs to inne debuggery mogą odmówić współpracy z takim plikiem. Gcc pozwala na łączenie opcji -g z opcjami optymalizacji -O. Choć może to w niektórych formatch plików obiektowych doprowadzić do zaskakujących rezultatów (np. zadeklarowane zmienne nie istnieją, niektóre instrukcje się nie wykonują, albo wykonują się w innej kolejności), odpluskwianie optymalizowanych programów okazuje się możliwe.

- -g[format](+) - wyprodukuje informacje odpluskwiające w zadanym formacie, jeśli jest on obsługiwany. Znak + oznacza dołączenie dodatków gdb - jeśli go użyjemy inne debuggery mogą nie działać poprawnie.

- -g(format)poziom - ustala szczegółowość informacji debugujących. Standardowy poziom to 2. Poziom 1 oznacza minimalną informację debugującą, która pozwala na śledzenie stosu wywołań i zmiennych globalnych, ale nie zawiera danych o numerach linii poszczególnych instrukcji i zmiennych lokalnych. Poziom 3 natomiast dodatkowo rozwija wszystkie makrodefinicje zawarte w programie.

- -p -pg - wyprodukuj dodatkową informację dla programu (odpowiednio) prof i gprof.

- -f[time/mem]-report - wypisuje na standardowe wyjście ilość czasu i pamięci zużywanej przy kompilacji. Przydatne gdy optymalizujemy proces instalacji naszego oprogramowania.

- -fprofile-arcs - bardzo przydatna opcja do profilowania kodu.

- -ftest-coverage - umieszczaj informacje dla programu gcov.

Odpluskwianie z użyciem gdb

Czym jest gdb?

GNU Debugger -- debugger będący częścią projektu GNU, napisany w 1988 r. przez Richarda Stallmana. Obecna wersja programu (6.3) obsługuje wiele architektur komputerowych i jest dostępna dla wielu systemów operacyjnych. Zazwyczaj zamiast pełnej nazwy używa się akronimu GDB. GNU Debugger jest dostępny na warunkach Powszechnej Licencji Publicznej GNU.Jak działa gdb?

Implementacja gdb wykorzystuje funkcjęptrace, dlatego też

główne funkcjonalności są realizowane w sposób przedstawiony przy omawianiu

możliwości jakie nam daje funkcja ptrace.

Dodatkowo, aby zapamiętywać wywołania oraz wywoływane funkcje gdb używa

struktury ramki, której deklaracja umieszczona jest poniżej

(czytanie zalecany tylko dla najwytrwalszych):

struct frame_info { /* Level of this frame. The inner-most (youngest) frame is at level 0. As you move towards the outer-most (oldest) frame, the level increases. This is a cached value. It could just as easily be computed by counting back from the selected frame to the inner most frame. */ /* NOTE: cagney/2002-04-05: Perhaps a level of ``-1'' should be reserved to indicate a bogus frame - one that has been created just to keep GDB happy (GDB always needs a frame). For the moment leave this as speculation. */ int level; /* The frame's low-level unwinder and corresponding cache. The low-level unwinder is responsible for unwinding register values for the previous frame. The low-level unwind methods are selected based on the presence, or otherwise, of register unwind information such as CFI. */ void *prologue_cache; const struct frame_unwind *unwind; /* Cached copy of the previous frame's resume address. */ struct { int p; CORE_ADDR value; } prev_pc; /* Cached copy of the previous frame's function address. */ struct { CORE_ADDR addr; int p; } prev_func; /* This frame's ID. */ struct { int p; struct frame_id value; } this_id; /* The frame's high-level base methods, and corresponding cache. The high level base methods are selected based on the frame's debug info. */ const struct frame_base *base; void *base_cache; /* Pointers to the next (down, inner, younger) and previous (up, outer, older) frame_info's in the frame cache. */ struct frame_info *next; /* down, inner, younger */ };

Kompilacja programu

Załóżmy że chcemy odpluskwiać program "costam.c":#include <stdio.h> int f(int x){ int y=5; return 2*x+y; } int main(){ int x; x=15; printf("%d\n",f(x)); return 0; }W tym celu musimy go skompilować z opcją odpluskwiania -g:

gcc -g -o costam costam.cPowstał plik wykonywalny "costam" przygotowany do odpluskwiania.

Uruchamianie gdb

Aby uruchomić gdb do odpluskwiania naszego programu wykonujemy komendę:gdb costamMożemy to również zrobić uruchamiając gdb i wpisując "file costam".

Uruchamianie naszego programu

W tym celu wykonujemy komendę:run [parametry]Większość komend gdb posiada jednoliterowe skróty od swoich nazw. I tak na przykład uruchomienie:

r [parametry]będzie miało równoważny skutek.

Faza odpluskwiania

Oto kilka z najczęściej używanych komend gdb:- help [name] -- Pokaż dane o komendzie gdb name, lub ogólne informacje o użyciu gdb.

- step -- Wykonaj następną linię programu (po zastopowaniu), rozwiń każde wywołanie funkcji w linii.

- next -- Wykonaj następną linię programu (po zastopowaniu), pomiń wszystkie [rozwinięcia] wywołań funkcji w linii.

- run [arglist] -- Uruchom program (z listą argumentów arglist, jeśli zostanie podana).

- continue -- Kontynuuj wykonywanie programu (po zastopowaniu).

- backtrace -- Wyświetl stos wywołań programu.

- print expr -- Wydrukuj wartość wyrażenia.

- break [file:]function -- Ustaw breakpoint na funkcji function (w pliku file).

- return lub return EXPR -- Kończy wykonywanie danej funkcji za pomocą podanej instrukcji return

- call EXPR -- Wykonanie wyrażenia EXPR.

- signal SIGNAL -- Wznawia uruchomienie programu równocześnie wysyłając sygnał SIGNAL do procesu.

- quit -- Zakończ pracę z gdb.

Sztuczki

Za pomocą programu gdb możemy zmieniać wartości zmiennych programu. Najprostszym sposobem na zmianę wartości jest komenda:print zmienna=wartośćktóra spowoduje przypisanie zmiennej zmienna wartości wartość. Można również użyć komendy set (różnica jest taka, że komenda set nie spowoduje wypisania nowej wartości zmiennej).

Gdb pozwala ponadto na przypisanie wartości pod wskazany adres w pamięci, np:

set {int}0x83040 = 4

Wynikiem tej instrukcji będzie umieszczenie wartości 4 w komórce pamięci o adresie 0x83040.

Przykład użycia

W niniejszym rozdziale zaprezentujemy praktyczne użycie kilku najpowszechniejszych komend gdb, na przykładnie programu costam.c. Po wpisaniu komendy:gdb costamUruchomi się program gdb i przywita nas tekstem:

GNU gdb Red Hat Linux (6.3.0.0-1.21rh) Copyright 2004 Free Software Foundation, Inc. GDB is free software, covered by the GNU General Public License, and you are welcome to change it and/or distribute copies of it under certain conditions. Type "show copying" to see the conditions. There is absolutely no warranty for GDB. Type "show warranty" for details. This GDB was configured as "i386-redhat-linux-gnu"...Using host libthread_db library "/lib/libthread_db.so.1". (gdb)Na początku ustawiamy punkt przerwania (breakpoint) na początku funkcji main:

(gdb) break main Breakpoint 1 at 0x80483af: file costam.c, line 10.Następnie uruchamiamy program:

(gdb) run Starting program: /home/marek/studia/SO/public_html/costam Reading symbols from shared object read from target memory...done. Loaded system supplied DSO at 0x93f000 Breakpoint 1, main () at costam.c:10 10 x=15; (gdb)Gdb poinformował nas jaką instrukcję program wykona za chwilę i w której linii programu (10) się aktualnie znajduje. Zaczynamy wykonywać program krok po kroku:

(gdb) step

11 printf("%dn",f(x));

(gdb)

Teraz sprawdzamy wartość zmiennej x:

(gdb) print x $1 = 15 (gdb)Kontynuujemy wykonanie programu:

(gdb) step f (x=15) at costam.c:4 4 int y=5; (gdb)Gdb poinformował nas, że wywołana została funkcja

f z argumentem 15.

Możemy sprawdzić jak aktualnie wygląda stos wywołań:

(gdb) backtrace #0 f (x=15) at costam.c:4 #1 0x080483be in main () at costam.c:11 (gdb)Teraz zmienimy wartość zmiennej

x na 330:

(gdb) print x=330 $2 = 330 (gdb)Po czym kontynuujemy wykonanie programu (bez zatrzymywania się po każdej instrukcji):

(gdb) continue Continuing. 665 Program exited normally. (gdb)Gdb poinformował nas, że program pomyślnie zakończył swoje działanie.

Uruchamianie gdb na plikach core

Opcji-g możemy również używać w celu wykrycia okoliczności

w jakich program zakończył swoje działanie błędem wykonania.

Czym jest plik core?

Gdy program zakończy swoje działanie w sposób niewłaściwy system operacyjny utworzy plik core. Plik ten zawiera stan pamięci programu w chwili wystąpienia błędu (między innymi zawartość stosu użytkownika). W połączeniu z tablicą symboli utworzonej z powodu opcji-g,

plik core może posłużyć do znalezienia linii programu, w której

jego działanie zostało przerwane, jak również do sprawdzenia

wartości zmiennych w tym momencie.

Przykład użycia

Oto przykład programu, który chcemy odpluskwić.#include <stdlib.h> int a(int *p) { int y = *p; return y; } int main () { int *p = 0; /* null pointer */ return a(p); }Musimy w tym celu skompilować ten program z opcją

-g:

gcc -Wall -g -o core core.cUwaga: Kompilator nie wygenerował żadnego ostrzeżenia. Teraz uruchamiamy program:

./core Naruszenie ochrony pamięci (core dumped)Program ten próbował odczytać wartości pamięci pod adresem 0, co spowodowało jego unicestwienie. Pojawienie się napisu 'core dumped' oznacza, że system operacyjny utworzył plik core w bieżącym katalogu (w naszym przypadku jest to plik core.4157) Plik ten zawiera kopie wszystkich stron pamięci wykorzystywanych przez program w chwili jego zakończenie. Teraz możemy uruchomić gdb na naszym pliku core za pomocą polecenia:

gdb core core.4157

Należy zauważyć, że zarówno plik wykonywalny (skompilowany z opcją -g)

jak i plik core.4157 są potrzebne, do odpluskwiania programu.

Uruchomienie gdb spowoduje wypisanie informacji diagnostycznych

oraz numeru linii, w której program zakończył swoje działanie.

[marek@dhcp2-240 gdb]$ gdb core core.4157 Core was generated by './a.out'. Program terminated with signal 11, Segmentation fault. Reading symbols from /lib/libc.so.6...done. Loaded symbols for /lib/libc.so.6 Reading symbols from /lib/ld-linux.so.2...done. Loaded symbols for /lib/ld-linux.so.2 #0 0x080483ed in a (p=0x0) at null.c:4 4 int y = *p; (gdb)Aby znaleźć przyczynę błędu wykonania wyświetlamy wartość wskaźnika

p za pomocą polecenia print:

(gdb) print p $1 = (int *) 0x0Dowiadujemy się, że przyczyną naruszenia ochrony pamięci była próba odczytania wartości pod adresem

0x0.

Aby dowiedzieć się, jakie funkcje były wywoływane w momencie zakończenia programu

możemy użyć polecenia backtrace:

(gdb) backtrace #0 0x080483ed in a (p=0x0) at core.c:4 #1 0x080483d9 in main () at core.c:11

Dlaczego nie tworzy mi się plik core?

Niektóre systemy operacyjne (większość) domyślnie nie tworzą plików core, gdyż mogą być one duże i znacząco ograniczają wolne miejsce na dysku. W powłoce GNU Bash za pomocą poleceniaulimit -c

możemy kontrolować maksymalny rozmiar plików core. Jeśli rozmiar

ten jest ustawiony na 0, pliki core nie są tworzone.

Profilowanie kodu

Wstęp

Zadaniem profilera jest zbadanie programu pod kątem częstości wywołań poszczególnych funkcji, jak również czasu spędzanego w każdej z nich. Programista na podstawie takich informacji jest w stanie stwierdzić która funkcja odpowiada za największą część zużytego czasu, co pozwala ukierunkować zabiegi optymalizacyjne właśnie w tym kierunku. Często okazuje się też, że niektóre fragmenty programu wykonują się dużo częściej lub rzadziej (ew. wcale) niż się spodziewano, co może wskazywać na błędy.Użycie opcji -fprofile-arcs w gcc i program gcov

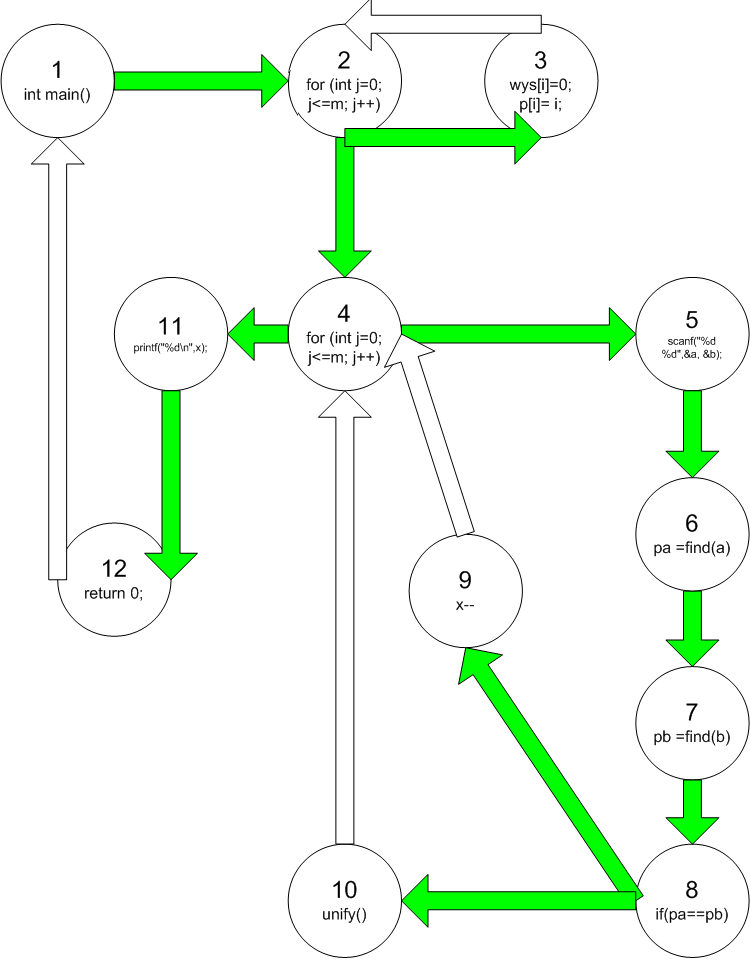

Umożliwia ona na przykład dokładne wyznaczenie ile razy która linia kodu została wykonana. Jak jednak zaimplementować taką funkcjonalność?? Oczywiście możnaby stworzyć sobie mapę odwzorowującą instrukcje kodu maszynowego na numery linii kodu źródłowego i zliczać po wykonaniu każdej instrukcji maszynowej odwołanie do każdej linii kodu. Jednakże musimy pamiętać, że narzędzia tego chcemy używać do przyspieszania, zbyt wolno naszym zdaniem działającego kodu, a narzut czasowy i pamięciowy takiego rozwiązania jest bardzo duży. Dlatego gcc używa nieco sprytniejszego algorytmu. Kompilator tworzy sobie graf działania programu, którego węzłami są niepodzielne bloki kodu (zbiory instrukcji, które dla każdego ) Formalnie rzecz ujmując ciąg instrukcji maszynowych i1, i2, ... , in tworzy blok wtedy i tylko wtedy, dla każdego możliwego przebiegu programu instrukcja ik zostanie wykonana zawsze po instrukcji ik-1 dla wszystkich k z przedziału [2,n], i nie istnieją instrukcje i0 ani in+1 takie że i0, i1, ... , in lub i1, i2, ... , in+1 tworzą blok. Krawędziami grafu są powiązania między blokami, odpowiadające w kodzie źródłowym instrukcjom warunkowym, powrotu z funkcji, wywołań funkcji itp. Następnie kompilator znajduje w tym grafie drzewo rozpinające. Można sobie wyobrazić, że to drzewo rozpinające reprezentuje zbiór "najprostszych" przebiegów wykonania programu (1 ścieżka od korzenia do liścia to 1, niekoniecznie sensowny, przebieg warunkowy programu). Teraz dopiero budowana jest mapa między węzłami grafu a numerami linii kodu źródłowego. Program zlicza osobno jedynie przejścia po krawędziach niedrzewowych. W trakcie przebiegu programu zliczane są kolejne wykonania kolejnych bloków. Po zakończeniu wykonania programu do każdej linii kodu aktualizowany jest licznik wykonań tejże linii. Na przykład dla kodu (w komentarzu numery bloków):int main(){ // 1 int x,a,b,pa,pb,d; // 1 scanf("%d %d",&n, &m); // 1 x = m; // 1 for (int i=1; i<=n; i++){ // 2 wys[i] = 0; // 3 p[i] = i; // 3 } for (int j=0; j<=m; j++){ // 4 scanf("%d %d",&a, &b); // 5 pa = find(a); // 6-nowy blok wywołanie funkcji find pb = find(b); // 7-nowy blok wywołanie funkcji find if (pa == pb) // 8 x--; // 9 else unify(pa,pb); // 10 } printf("%dn",x); // 11 return 0; // 12 }stworzy się nam graf podobny do poniższego:

Na zielono zaznaczone zostały krawędzie drzewa rozpinającego. Oczywiście należy pamiętać, że taki graf jest tworzony nie dla wysokopoziomowych instrukcji języka C, tylko dla kodu maszynowego. W przykładzie chodziło o zademonstrowanie idei konstrukcji tego grafu. Wybranie takiej reprezentacji jest korzystniejsze od wspomnianej na początku mapy instrukcja-linia, gdyż nie musimy przy wykonywaniu każdej instrukcji maszynowej przełączać kontekstu i zliczać wykonań linii kodu źródłowego. Robimy to znacznie rzadziej, ponadto zamiast na pojedynczych liniach operujemy na ich przedziałach, co też zwiększa efektywność.

Przykład użycia

Załóżmy, że chcemy profilować następujący kod:#include <stdlib.h> void f(int a) { if (a <= 0) return ; int* x = malloc(a * sizeof(int)); x[1] = 665;//to sie nie uda gdy a=1 f(a-1); return ; } int main(void) { f(3); return 0; }W tym celu kompilujemy go z opcjami optymalizacji, oraz -fprofile-arcs i -ftest-coverage:

gcc -fprofile-arcs -ftest-coverage -O3 przyklad2.cPowstał plik a.out. Uruchamiamy go:

./a.outJeśli uruchomimy program wielokrotnie policzą nam się statystyki wszystkich wykonań. My w tym przykładzie uruchomimy go tylko raz. Program na większości maszyn mimo zawartego w nim błędu zakończy się poprawnie, co nie jest dużym zaskoczeniem - mamy tu do czynienia z profilerem, a nie debuggerem czy menadżerem błędów pamięci. Powstały nam pliki przykład2.da i przykład2.bbg(ten ostatni plik powstał już po kompilacji). Teraz użyjemy programu gcov aby uzyskać potrzebne nam informacje:

gcov przykład2.daWynikiem będzie komunikat:

File `przyklad2.c' Lines executed:100.00% of 10 przyklad2.c:creating `przyklad2.c.gcov'informujący o utworzeniu pliku przyklad2.c.gcov, który wygląda następująco:

-: 0:Source:przyklad2.c

-: 0:Graph:przyklad2.bbg

-: 0:Data:przyklad2.da

-: 1:#include <stdlib.h>

-: 2:

-: 3:void f(int a)

4: 4:{

4: 5: if (a <= 0)

2: 6: return ;

3: 7: int* x = malloc(a * sizeof(int));

3: 8: x[1] = 665;//to sie nie uda gdy a=1

3: 9: f(a-1);

3: 10: return ;

-: 11:}

-: 12:

-: 13:int main(void)

1: 14:{

1: 15: f(3);

1: 16: return 0;

-: 17:}

Pobieżna analiza doprowadza nas do przekonania, że numerki po prawej

stronie prawie odpowiadają liczbie wykonań poszczególnych linii.

Występuje tutaj jedna błędna wartość. Ten błąd nie wynika z niekompetencji

autorów tego narzędzia, jest wynikiem faktu, że program skompilowaliśmy

z opcjami optymalizacji, które sprawiają problemy wszystkim programom

do odpluskwiania i profilowania kodu. Zaletą tego narzędzia jest fakt,

że nawet dla skomplikowanych programów obliczone wartości są bardzo bliskie

rzeczywistym. Skompilowanie programów z opcją

-fprofile-arcs, a bez opcji optymalizacji jest jednak pozbawione

sensu (choć możliwe), gdyż chcemy poprawiać efektywność, a więc musimy

kompilować program tak, aby działał jak najszybciej. Jako ćwiczenie dla

zainteresowanych pozostawiamy sprawdzenie, że bez opcji optymalizacji

liczby wykonań poszczególnych linii są poprawne.

Gprof - użycie (Bonus)

Jednym z najpopularniejszym programów służących do tego celu jest GNU gprof dostępny w praktycznie każdej dystrybucji linuksa. By móc skorzystać z jego dobrodziejstw niezbędne jest wykonanie trzech czynności:- Skompilować program tak, by generował informacje dla profilera.

- Uruchomić program.

- Uruchomić gprof, by zanalizował wygenerowany przez nasz program plik z profilem.

Kompilacja

Zasadniczo opcją, którą trzeba zaznaczyć przy kompilacji programu do profilowania jest -pg. Trzeba jej użyć zarówno przy kompilacji jak i linkowaniu. Przykładowo: cc -o mojprogram mojprogram.c funkcje.c -pg Można też wykorzystać bezpośrednio program linkera ld. Tu jednak sprawa się nieco komplikuje. Po pierwsze, by móc korzystać z profilowania, należy użyć biblioteki startowej gcrt0.o, zamiast standardowej crt0.o. Dobrze jest też dołączyć bibliotekę profilującą libc_p.a, która da nam możliwość obserwowania wywołań funkcji systemowych takich jak read lub open. W całości wywołanie linkera wyglądałoby następująco: ld -o myprog /lib/gcrt0.o myprog.o utils.o -lc_p Teoretycznie można próbować analizować program złożony z wielu modułów, z których tylko niektóre były skompilowane z opcją -pg, ale wtedy informacje o pozostałych częściach programu będą bardzo ograniczone. Gprof będzie w stanie wyświetlić tylko łączny czas spędzony w tych modułach. Nie będzie wiadomo ile razy wywołano należące do nich funkcje. Znacznie zmniejszy się przez to użyteczność grafu wywołań. Oprócz ww. opcji istnieje też kilka innych, które pozwolą jeszcze bardziej uszczegółowić otrzymywane informacje. Opcja -g sprawi, że w kod wynikowy wbudowane zostaną informacje niezbędne dla debuggera. Gprof również potrafi z nich skorzystać. Umożliwi to profilowanie programu na szczeblu pojedynczych linijek w funkcjach, może to okazać się przydatne, gdy np. chcemy wiedzieć jak często program wykonuje poszczególne bloki instrukcji if lub iteracji pętli. Dodatkowa opcja -a pozwoli na wygenerowanie wydruku kodu z informacją ile razy została wykonana każda linijka programu.Uruchamianie

Jeśli chcemy testować program konstantynopolitanczykowianeczka, to musimy go uruchomić tak jak zwykle:./konstantynopolitanczykowianeczkaGdy uruchomimy nasz program będzie tylko działał odrobinę wolniej, ze względu na konieczność zbierania informacji dla profilera. Program zapisze swój "profil" w pliku gmon.out tuż przed zamknięciem. Jeśli w katalogu istniał wcześniej taki plik to jego zawartość zostanie nadpisana. Program musi się zakończyć poprawnie - czyli przez wywołanie return z funkcji main() ew. przez wywołanie funkcji exit(). Każde inne zakończenie (np. Segmentation Fault) nie spowoduje zapisania pliku gmon.out. Trzeba też pamiętać, że plik gmon.out zostanie zapisany w aktualnym katalogu roboczym. Nie musi to koniecznie być równoznaczne z katalogiem, z którego program został wywołany. Jeśli program podczas pracy zmienia katalog roboczy (za pomocą funkcji chdir) to gmon.out zostanie zapisany w ostatnim katalogu roboczym. W szczególności, jeśli akurat nie mamy praw zapisu do tego ostatniego katalogu - to zostaniemy przywitani komunikatem o błędzie.

Analiza

Gprof potrafi przełożyć plik a.out na format zrozumiały dla użytkownika. Aby wykorzystać tę możliwość należy wykonać co następuje:gprof opcje [plik-wykonywalny [pliki-z-danymi-do-profilowania...]] [> plikwyjsciowy]Jeśli nie wyspecyfikujemy pliku wykonywalnego, który chcemy badać gprof przyjmie domyślne a.out. Domyślną nazwą pliku z profilem jest wspomniane wyżej gmon.out. Oczywiście jeśli któryś z podanych plików nie istnieje, lub wygląda na to że plik profilu "nie pasuje" do pliku programu - dostaniemy komunikat o błędzie.

Można podać więcej plików z profilem - np. odpowiadającym wykonaniom programu z różnymi opcjami wywołania, danymi wejściowymi lub zachowaniami użytkownika. Wtedy statystyki dotyczące wszystkich wywołań zostaną zsumowane.

Wyniki swej pracy gprof prezentuje w jednym z trzech trybów:

- płaski profil

- graf wywołań

- wydruk kodu z "komentarzem"

Zazwyczaj wyniki generowane przez gprof są na tyle obszerne, że warto je zapisać do pliku, najlepiej przez zwykłe systemowe przekierowanie wejścia.

Opcje sterujące rodzajem wypisywanych danych:

- -A od (Annotated Source Listing). Każe programowi wyświetlać wydruk kodu z komentarzem.

- -J wyłącza wydruk kodu z komentarzem

- -p włącza płaski profil

- -P wyłącza płaski profil

- -q włącza graf wywołań

- -Q wyłącza graf wywołań

Domyślnym zestawem jest '-p -q'. Do każdej z tych opcji można dodać specyfikację pozwalającą włączyć lub wyłączyć informację dotyczącą konkretnego pliku lub funkcji. Przykładowo -Amain da nam wydruk ograniczający się do wszystkich funkcji o nazwie main występujących w programie. -Qplik.c wyświetli graf wywołań, ale wyłączy z niego funkcje znajdujące się w pliku plik.c. -pfunkcje.c:funkcja da nam płaski profil wywołań funkcji o nazwie funkcja(), znajdującej się w pliku funkcje.c

Inne przydatne opcje:

- -b wyłącza legendę (wyjaśnienia poszczególnych kolumn w wydruku wyjściowym) - przydatne, gdy już będziemy potrafili czytać w wynikach gprof'a, i niepotrzebne nam będą podpowiedzi.

- -l włącza profilowanie na poziomie pojedynczych linii

- -z wyświetla także te funkcje, które nigdy nie zostały wywołane

Płaski profil

Ten tryb prezentacji wyników ma swoje korzenie w zamierzchłej historii profilingu - w programie prof. Typowy wydruk analizy prostego programu wygląda następująco:Flat profile Each sample counts as 0.01 seconds. % cumulative self self total time seconds seconds calls ms/call ms/call name 33.34 0.02 0.02 7208 0.00 0.00 open 16.67 0.03 0.01 244 0.04 0.12 offtime 16.67 0.04 0.01 8 1.25 1.25 memccpy 16.67 0.05 0.01 7 1.43 1.43 write 16.67 0.06 0.01 mcount 0.00 0.06 0.00 236 0.00 0.00 tzset 0.00 0.06 0.00 192 0.00 0.00 tolower 0.00 0.06 0.00 47 0.00 0.00 strlen 0.00 0.06 0.00 45 0.00 0.00 strchr 0.00 0.06 0.00 1 0.00 50.00 main 0.00 0.06 0.00 1 0.00 0.00 memcpy 0.00 0.06 0.00 1 0.00 10.11 print 0.00 0.06 0.00 1 0.00 0.00 profil 0.00 0.06 0.00 1 0.00 50.00 reportPoszczególne kolumny zawierają następujące informacje: (czasy odnoszą się oczywiście do czasu wykorzystania procesora a nie do realnego "kalendarzowego" czasu działania programu)

- % time - czas jaki program spędził w danej funkcji w stosunku do całego czasu wykonania programu,

- cumulative seconds - ilość sekund spędzonych przez program na wykonywaniu danej funkcji + wszystkich leżących nad nią w tabeli,

- self seconds - czas spędzony w danej funkcji i tylko w niej

- calls - całkowita liczba wszystkich wywołań danej funkcji. Jeśli funkcja nie została nigdy wywołana, jej wywołanie trwało zbyt krótko, by systemowy licznik był w stanie ją zarejestrować, lub nie została skompilowana z opcjami profilowania - to pole pozostanie puste.

- self ms/call - średnia ilość milisekund spędzonych w danej funkcji w czasie jednego wywołania

- total ms/call - średnia ilość milisekund spędzonych w danej funkcji i wszystkich funkcjach z niej wywołanych, to pole korzysta z informacji udostępnianych przez graf wywołań.

- name - nazwa funkcji

Warto wspomnieć, że funkcje mcount i profil są częścią mechanizmu zbierania informacji, i umieszczenie ich w płaskim profilu może dać pewne pojęcie o spowolnieniu programu wywołanym przez samo profilowanie.

Graf wywołań

Ten tryb prezentacji wyników daje o wiele więcej informacji na temat działania programu. Pozwala na przykład wykryć funkcje, które same w sobie dużo czasu nie zajmowały, lecz zawierały wywołania innych funkcji - bardziej skomplikowanych i czasochłonnych. Przykładowy wydruk grafu wywołań przedstawia się następująco:

granularity: each sample hit covers 2 byte(s) for 20.00% of 0.05 seconds

index % time self children called name

<spontaneous>

[1] 100.0 0.00 0.05 start [1]

0.00 0.05 1/1 main [2]

0.00 0.00 1/2 on_exit [28]

0.00 0.00 1/1 exit [59]

-----------------------------------------------

0.00 0.05 1/1 start [1]

[2] 100.0 0.00 0.05 1 main [2]

0.00 0.05 1/1 report [3]

-----------------------------------------------

0.00 0.05 1/1 main [2]

[3] 100.0 0.00 0.05 1 report [3]

0.00 0.03 8/8 timelocal [6]

0.00 0.01 1/1 print [9]

0.00 0.01 9/9 fgets [12]

0.00 0.00 12/34 strncmp <cycle 1> [40]

0.00 0.00 8/8 lookup [20]

0.00 0.00 1/1 fopen [21]

0.00 0.00 8/8 chewtime [24]

0.00 0.00 8/16 skipspace [44]

-----------------------------------------------

[4] 59.8 0.01 0.02 8+472 <cycle 2 as a whole> [4]

0.01 0.02 244+260 offtime <cycle 2> [7]

0.00 0.00 236+1 tzset <cycle 2> [26]

-----------------------------------------------

Linie z samych myślników dzielą tabelę na wpisy odpowiadające pojedynczym funkcjom.

Każdy wpis ma jedną lub więcej linijek. Każdy wpis zawiera jedną tzw.

"linijkę główną". To ta, która rozpoczyna się numerem porządkowym w nawiasach

kwadratowych. Koniec linii głównej mówi jakiej funkcji odpowiada dany wpis.

Linie poprzedzające linię główną opisują funkcje wywołujące ("rodziców"),

natomiast linie następujące po linii głównej opisują funkcje wywoływane

("potomków"). Wpisy uporządkowane od najbardziej do najmniej czasochłonnego.

Bierze się tu pod uwagę czas wykonania samej funkcji, jak i wszystkich jej

potomków. Warto wspomnieć, że wewnętrzna funkcja profilująca mcount

nigdy nie pojawia się w grafie wywołań.

Liczby występujące w kolejnych kolumnach grafu wywołań mają różne znaczenie w zależności od kontekstu - inne dla linii głównej, inne dla funkcji wywołujących, a inne dla wywoływanych:

- index - Występuje tylko w linijce głównej. Jest to numer porządkowy nadawany wszystkim funkcjom w programie przez gprof. Służy jako odnośnik, pozwalający łatwiej znaleźć wpisy dotyczący interesującej nas funkcji.

- % time - Również pole charakterystyczne dla linijki głównej. Pokazuje stosunek czasu spędzonego w danej funkcji (i funkcjach z niej wywołanych) do całkowitego czasu wykonania programu. Wyrażony w procentach. Czas ten jest liczony osobno dla funkcji wywołujących i wywoływanych, więc nie sumuje się do 100%.

- self

linijka główna: Całkowity czas spędzony w tej funkcji (i tylko w niej)

linijka "rodzica": Przykładowo wpis dot. funkcji fun(), która jest między innymi wywoływana z funkcji rodzic(). Wtedy w tym miejscu pojawi się czas spędzony w funkcji fun(), ale tylko w wywołaniach bezpośrednio z funkcji rodzic()

linijka "potomka": Analogicznie w tym miejscu dostaniemy czas spędzony w funkcji potomnej, ograniczony do wywołań z funkcji, której dotyczy dany wpis. - children

linijka główna: Całkowity czas spędzony w funkcjach potomnych. Powinien być sumą wszystkich wartości z kolumn self i children z linijek leżących poniżej linijki głównej w danym wpisie.

linijka "rodzica": Przykładowo wpis dotyczy funkcji fun(), która jest między innymi wywoływana przez funkcję rodzic(). Wtedy w tym miejscu pojawi się czas spędzony w funkcjach potomnych fun(), ale tylko tych, które wywołano, gdy samo fun() zostało wywołane z rodzic()

linijka "potomka": Niech wpis dotyczy funkcji fun(), która między innymi wywołuje funkcję potomek(). Wtedy w tym miejscu dostaniemy czas spędzony w funkcjach wywołanych z potomek() wtedy, gdy potomek był akurat wywoływany właśnie z fun() - called

linijka główna: To jest ilość wywołań danej funkcji. Jeśli funkcja wywoływała sama siebie rekursywnie, wtedy w tym polu będą dwie liczby oddzielone znakiem '+' Pierwsza liczba to ilość wywołań nie-rekursywnych, a druga to ilość wywołań rekursywnych.

linijka "rodzica": Dwie liczby. Pierwsza to ilość wywołań funkcji, której dotyczy wpis z danego "rodzica", a druga to ilość wszystkich nierekursywnych wywołań ze wszystkich rodziców

linijka "potomka": Dwie liczby. Pierwsza to ilość wywołań danego "potomka" z funkcji, której dotyczy wpis, druga zaś to ilość wszystkich nierekursywnych wywołań danego potomka. - name - Nazwa funkcji. Po nazwie następuje opcjonalnie numer cyklu rekurencyjnego (patrz niżej) w nawiasach ostrych i numer porządkowy danej funkcji w nawiasach kwadratowych.

Jeśli funkcja a() wywołuje funkcję b() i jednocześnie funkcja b() wywołuje funkcję a() to mówimy, że funkcje a() i b() tworzą cykl rekurencyjny. Cykle rekurencyjne odpowiadają cyklom w skierowanym grafie wywołań. Ich istnienie rodzi problem jak liczyć czas działania potomków funkcji a(), gdy jednym z tych potomków może być sama funkcja a(). Gprof rozwiązując ten problem znajduje takie cykle i nadaje im numery. W miejscach, gdzie funkcja wywołuje lub jest wywoływana przez inną funkcję należącą do tego samego cyklu takie wywołania nie liczą się przy wyliczaniu wartości w polach children i self. Wtedy w grafie wywołań pojawia się dla każdego cyklu osobny wpis. Pokazuje on czas spędzony we wszystkich funkcjach cyklu. "Rodzicami" cyklu są wszystkie funkcje spoza cyklu, które wywołały jakieś funkcje należące do cyklu. "Potomkami" są wszystkie funkcje tworzące cykl i funkcje bezpośrednio przez nie wywoływane. Taki wpis wprowadza kolejne znaczenia dla znanych już kolumn wydruku.

Przykładowy wygląd wpisu:

-----------------------------------------------

[4] 59.8 0.01 0.02 8+472 <cycle 2 as a whole> [4]

0.01 0.02 244+260 offtime <cycle 2> [7]

0.00 0.00 236+1 tzset <cycle 2> [26]

-----------------------------------------------

Liczby w kolejnych kolumnach mają następujące znaczenia:

- index - Występuje tylko w linijce głównej. Każdy cykl dostaje swój identyfikator podobnie jak każda funkcja.

- % time - Również pole charakterystyczne dla linijki głównej. Pokazuje ile procent całego czasu wykonania programu zostało spędzone w funkcjach należących do cyklu i ich bezpośrednich potomkach.

- self -

linijka główna: - Całkowity czas spędzony w funkcjach cyklu (i tylko w nich).

linijka "potomka": - Czas spędzony w danej funkcji cyklu (we wszystkich jej wywołaniach - bez ograniczeń) - children -

linijka główna: - Czas spędzony w bezpośrednich potomkach funkcji należących do cyklu. (Bez nich samych).

linijka rodzica: - Czas spędzony we wszystkich funkcjach cyklu i ich bezpośrednich potomkach ograniczony do przypadków, gdy któraś funkcja z cyklu była wywoływana właśnie przez danego rodzica.

linijka "potomka": - Czas spędzony w funkcjach wywoływanych z potomka, ale NIE leżących na cyklu. (W ten sposób unikamy wspomnianego już wielokrotnego liczenia tego samego czasu). - called -

linijka główna: - Ma zawsze dwie liczby oddzielone plusem. Pierwsza to ilość wywołań funkcji należących do cyklu przez funkcje NIE należące do cyklu. Druga liczba to ilość wzajemnych wywołań funkcji cyklicznych między sobą.

linijka "rodzica": - Podobnie jak poprzednio: pierwsza liczba to ilość wywołań cyklu z danego rodzica, łamana przez ilość wszystkich wywołań cyklu.

linijka "potomka": - Ilość wywołań danej funkcji cyklicznej przez inne funkcje z tego samego cyklu. - name - Nazwa funkcji, ew. <Cykl 2 jako całość>

W indywidualnych wpisach dotyczących funkcji cyklicznej - inne funkcje cyklu pojawiają się zarówno jako "rodzice" jak i "potomkowie", ale wtedy pola self i children pozostają puste, ze względu na wspomniane już trudności w wyliczeniu tego czasu.

"Skomentowany" wydruk kodu

Jest to najbardziej szczegółowa informacja, jaką potrafi udzielić gprof. Dzięki niej nasz program przestanie przed nami kryć jakiekolwiek tajemnice. Będziemy mogli na przykład wykryć, że w pojedynczej funkcji pewne linijki kodu nie wykonują się wcale (np. warunek if nigdy nie jest spełniony, choć myślimy, że powinien) podczas gdy inne wykonują się zdecydowanie zbyt często.

Profilowanie na poziomie pojedynczych linii.Pierwszym etapem w zwiększaniu szczegółowości analizy programu jest opcja -l. (zazwyczaj niezbędne jest też, by przy kompilacji użyto -g - gprof korzysta z informacji debuggera). Dzięki niej wywołania funkcji zostaną przypisane do konkretnych linijek kodu. Będzie to miało wpływ zarówno na widok płaskiego profilu jak i na graf wywołań.

Płaski profil może na przykład wyglądać tak:

Flat profile Each sample counts as 0.01 seconds. % cumulative self time seconds seconds calls name 7.69 0.10 0.01 ct_init (trees.c:349) 7.69 0.11 0.01 ct_init (trees.c:351) 7.69 0.12 0.01 ct_init (trees.c:382) 7.69 0.13 0.01 ct_init (trees.c:385)

Widać, że linijka dotycząca funkcji ct_init została rozbita na cztery, gdyż funkcja ct_init jest wywoływana z czterech miejsc. Możemy więc stwierdzić która linijka kodu odpowiada za najbardziej czasochłonne wykorzystanie funkcji ct_init.

Graf wywołań otrzymuje następującą postać:

% time self children called name

0.00 0.00 1/13496 name_too_long (gzip.c:1440)

0.00 0.00 1/13496 deflate (deflate.c:763)

0.00 0.00 1/13496 ct_init (trees.c:396)

0.00 0.00 2/13496 deflate (deflate.c:727)

0.00 0.00 4/13496 deflate (deflate.c:686)

0.00 0.00 5/13496 deflate (deflate.c:675)

0.00 0.00 12/13496 deflate (deflate.c:679)

0.00 0.00 16/13496 deflate (deflate.c:730)

0.00 0.00 128/13496 deflate_fast (deflate.c:654)

0.00 0.00 3071/13496 ct_init (trees.c:384)

0.00 0.00 3730/13496 ct_init (trees.c:385)

0.00 0.00 6525/13496 ct_init (trees.c:387)

[6] 0.0 0.00 0.00 13496 init_block (trees.c:408)

Mamy tutaj fragment wpisu dotyczącego funkcji init_block obejmujący wszystkich jej "rodziców". Można odczytać gdzie dokładnie init_block była wywoływana.

Kod źródłowy z komentarzemDzięki opcji -A, mamy możliwość stwierdzić ile razy wykonała się każda pojedyncza linijka kodu (zazwyczaj niezbędne jest wbudowanie tej funkcjonalności w sam program podczas kompilacji, by gprof mógł z niej skorzystać. Służy do tego opcja gcc -a)

Tak poinstruowany gprof potrafi zmienić taki kod:

1 ulg updcrc(s, n)

2 uch *s;

3 unsigned n;

4 {

5 register ulg c;

6

7 static ulg crc = (ulg)0xffffffffL;

8

9 if (s == NULL) {

10 c = 0xffffffffL;

11 } else {

12 c = crc;

13 if (n) do {

14 c = crc_32_tab[...];

15 } while (--n);

16 }

17 crc = c;

18 return c ^ 0xffffffffL;

19 }

... w coś takiego:

ulg updcrc(s, n)

uch *s;

unsigned n;

2 ->{

register ulg c;

static ulg crc = (ulg)0xffffffffL;

2 -> if (s == NULL) {

1 -> c = 0xffffffffL;

1 -> } else {

1 -> c = crc;

1 -> if (n) do {

26312 -> c = crc_32_tab[...];

26312,1,26311 -> } while (--n);

}

2 -> crc = c;

2 -> return c ^ 0xffffffffL;

2 ->}

Tu już widać jak na dłoni, że funkcja updcrc() wykonała się dwa razy, że s zostało dwukrotnie sprawdzone, czy jest NULL'em. Raz okazało się, że tak i wykonała się linijka c = 0xffffffffL;, a raz okazało się, że nie i wtedy mieliśmy owe 26312 podstawień, bo tyle było trzeba by n sprowadzić do zera.

Przy odrobinie wprawy taka informacja może oddać nieocenione usługi w zrozumieniu działania programu.

Wskazówki

Należy pamiętać, że dobór opcji i danych wejściowych może mieć zasadniczy wpływ na wygenerowany profil. Gprof śledzi jak program działa, a nie jak może działać. Znaczy to tyle, że niewykorzystane fragmenty kodu pozostaną dla profilera niewidoczne. Jeśli zależy nam na pomiarze efektywności jakichś konkretnych elementów programu - to należy tak skonstruować dane wejściowe i opcje wywołania by owe elementy były jak najczęściej wywoływane. Dotyczy to oczywiście również zachowań użytkownika w programach interaktywnych. Przykładowo jeśli pierwszym poleceniem po uruchomieniu programu będzie rozkaz wyjścia, to gprof oprócz informacji na temat inicjalizacji i "sprzątania" nic nam ciekawego nie powie.Valgrind

Przegląd narzędzi

Memcheck

Jest to defaultowe narzędzie valgrinda. Potrafi wykrywać następujące usterki (to znaczy wykrywać i tak musi nieszczęsny programista, on co najwyżej podpowiada, zazwyczaj jednak dość dokładnie):- użycie niezainicjalizowanej pamięci,

- czytanie i pisanie po nie swojej pamięci,

- czytanie i pisanie po niewłaściwych fragmentach stosu,

- wycieki pamięci,

- niewłaściwe sparowanie funkcji malloc,new,new[] z free,delete,delete[],

- oszustwa związane z funkcjami memcpy i pochodnymi.

Addrcheck

Jest to uproszczona wersja Memchecka. Wykrywa mniej błędów niż jej protoplasta a informacje o nich są mniej dokładne (przez co czasami mogą być bardziej czytelne). Zaletą addrchecka jest jego szybkość- spowalnia program mniej więcej czterokrotnie. Któryś z autorów stwierdził, iż to narzędzie powstało, gdyż ktoś z developerów chciał uruchomić sesję okienek przez valgrinda, a używając standardowego Memchecka by się to nie udało.Cachegrind

Jest to narzędzie służące do sprawdzania jak sprzęt (i ew. system operacyjny) radzi sobie z cache'owaniem danych dla naszego programu. Celem tego narzędzia jest przetestowanie szybkości działania złożonych programów. Dzięki niemu programista uzyskuje dokładne informacje dotyczące faktycznej liczby odwołań do pamięci. Niestety, Cachegrind znacząco spowalnia uruchamiany program.Massif

Narzędzie to pomaga programiście stwierdzić ile pamięci stosu systemowego zużywa dany program.Helgrind

Narzędzie służące do wykrywania sytuacji typu data race w programach współbieżnych. Niestety w obecnej wersji nie działa, ale autorzy obiecują, że już w następnej będzie zaimplementowane.Defaultowe narzędzie Memcheck - zasada działania

Valgrind jest programem, który działa trochę jak państwo totalitarne, które "opiekuje się" obywatelem "od żłobka do nagrobka". Program ten pozwala wybranemu procesowi robić, to co powinien, ale bacznie obserwuje każdy jego ruch i wkracza przy każdej próbie działania przeciwko systemowi. Konkretniej mówiąc Valgrind implementuje sztuczny komputer, z tym że na każdy bit pamięci przypada dodatkowy bit valid-value(V), określający czy znajdują się tam rzeczywiste dane (czy bit został zainicjalizowany). Ponadto każdy bajt ma przypisany sobie bit valid-adress(A), który pamięta, czy proces może się odwoływać do tego adresu. Dzięki tym wartościom Valgrind może efektywnie kontrolować wszystkie operacje dostępu do pamięci, takie jak:- odczyt/zapis do pamięci,

- próba wygenerowania adresu z rejestrów procesora,

- alokowanie i dealokowanie pamięci, etc.

Używanie Valgrinda

Wprowadzenie

Jeśli na przykład chcemy testować program o nazwie "konstantynopolitanczykowianeczka" znajdujący się w bieżącym katalogu to w linii poleceń należy napisać:valgrind ./konstantynopolitanczykowianeczkao ile valgrind znajduje się w katalogu zawartym w zmiennej $PATH (jeśli nie to należy wpisać katalog_z_valgrindem/valgrind ./konstantynopolitanczykowianeczka). Należy jednak pamiętać, aby program konstantynopolitanczykowianeczka skompilować z opcjami debugowania -g, na przykład:

gcc -o konstantynopolitanczykowianeczka -g konstantynopolitanczykowianeczka.cJeśli tego nie zrobimy Valgrind będzie miał ograniczone pole manewru i zacznie zgadywać pewne rzeczy, które powinien wiedzieć. Ponadto najlepiej jest nie używać optymalizacji na poziomie powyżej drugiego, gdyż może to powodować pojawienie nieoczekiwanych ostrzeżeń i ujemnie wpłynąć na czytelność wypisywanych komunikatów.

Przykłady

Przykład 1 - pisanie po cudzej pamięci

Na początek uruchomimy program, który próbuje zapisać coś do pamięci, która nie należy do niego:#include <stdlib.h> void f(void) { int* x = malloc(10 * sizeof(int)); x[10] = 0; // problem: piszemy po nie swojej pamieci free(x); } int main(void) { f(); return 0; }Uzyskamy następujący komunikat:

gcc -g -O0 przyklad1.c valgrind ./a.out ==2801== Memcheck, a memory error detector. ==2801== Copyright (C) 2002-2005, and GNU GPL'd, by Julian Seward et al. ==2801== Using LibVEX rev 1471, a library for dynamic binary translation. ==2801== Copyright (C) 2004-2005, and GNU GPL'd, by OpenWorks LLP. ==2801== Using valgrind-3.1.0, a dynamic binary instrumentation framework. ==2801== Copyright (C) 2000-2005, and GNU GPL'd, by Julian Seward et al. ==2801== For more details, rerun with: -v ==2801== ==2801== Invalid write of size 4 ==2801== at 0x80483CF: f (przyklad1.c:6) ==2801== by 0x80483F6: main (przyklad1.c:12) ==2801== Address 0x414F050 is 0 bytes after a block of size 40 alloc'd ==2801== at 0x401B495: malloc (in /usr/lib/valgrind/x86-linux/vgpreload_memcheck.so) ==2801== by 0x80483C5: f (przyklad1.c:5) ==2801== by 0x80483F6: main (przyklad1.c:12) ==2801== ==2801== ERROR SUMMARY: 1 errors from 1 contexts (suppressed: 13 from 1) ==2801== malloc/free: in use at exit: 0 bytes in 0 blocks. ==2801== malloc/free: 1 allocs, 1 frees, 40 bytes allocated. ==2801== For counts of detected errors, rerun with: -v ==2801== No malloc'd blocks -- no leaks are possible.Pojawiający się na początku każdej linii numer 2801 to pid procesu, który jest dla nas nieistotny. Na początku Valgrind zawsze uprzejmie przywita nas i poinformuje o wszelkich copyrightach. Zaraz potem następują informacje istotne - komunikaty o błędach. W tym przypadku prawidłowo stwierdził, że błąd jest w linii 6 w funkcji f ("at 0x80483CF: f (przyklad1.c:6)"), która została wywołana przez funkcję main w 12 linii programu ("by 0x80483F6: main (przyklad1.c:12)"). Następnie błąd jest dokładnie scharakteryzowany, włącznie z podaniem numerów linii w której wystąpiła alokacja bloku pamięci w który nie trafiliśmy.

Przykład2 - błędy w funkcjach rekurencyjnych

Często zdarza się tak, że pisany przez nas program jest złożony, a błędy mają tendencję do pojawiania się w funkcjach wywoływanych przez jeszcze inne funkcje, które z kolei też są tylko podprogramami. W poniższym kodzie błąd (pisanie po niezaalokowanej pamięci) pojawia się dopiero w trzecim wywołaniu rekurencyjnym:#include <stdlib.h> void f(int a) { if (a <= 0) return ; int* x = malloc(a * sizeof(int)); x[1] = 665;//to sie nie uda gdy a=1 f(a-1); return ; } int main(void) { f(3); return 0; }Valgrind z taką złośliwością również sobie radzi i informuje o tym użytkownika w sposób w miarę zrozumiały:

==2665== Memcheck, a memory error detector. ==2665== Copyright (C) 2002-2005, and GNU GPL'd, by Julian Seward et al. ==2665== Using LibVEX rev 1471, a library for dynamic binary translation. ==2665== Copyright (C) 2004-2005, and GNU GPL'd, by OpenWorks LLP. ==2665== Using valgrind-3.1.0, a dynamic binary instrumentation framework. ==2665== Copyright (C) 2000-2005, and GNU GPL'd, by Julian Seward et al. ==2665== For more details, rerun with: -v ==2665== ==2665== Invalid write of size 4 ==2665== at 0x80483A9: f (przyklad2.c:8) ==2665== by 0x80483BA: f (przyklad2.c:9) ==2665== by 0x80483BA: f (przyklad2.c:9) ==2665== by 0x80483D8: main (przyklad2.c:15) ==2665== Address 0x414F0A4 is 0 bytes after a block of size 4 alloc'd ==2665== at 0x401B495: malloc (in /usr/lib/valgrind/x86-linux/vgpreload_memcheck.so) ==2665== by 0x804839F: f (przyklad2.c:7) ==2665== by 0x80483BA: f (przyklad2.c:9) ==2665== by 0x80483BA: f (przyklad2.c:9) ==2665== by 0x80483D8: main (przyklad2.c:15) ==2665== ==2665== ERROR SUMMARY: 1 errors from 1 contexts (suppressed: 13 from 1) ==2665== malloc/free: in use at exit: 24 bytes in 3 blocks. ==2665== malloc/free: 3 allocs, 0 frees, 24 bytes allocated. ==2665== For counts of detected errors, rerun with: -v ==2665== searching for pointers to 3 not-freed blocks. ==2665== checked 48,540 bytes. ==2665== ==2665== LEAK SUMMARY: ==2665== definitely lost: 24 bytes in 3 blocks. ==2665== possibly lost: 0 bytes in 0 blocks. ==2665== still reachable: 0 bytes in 0 blocks. ==2665== suppressed: 0 bytes in 0 blocks. ==2665== Use --leak-check=full to see details of leaked memory.Napisał nam co kogo wywołuje i w której linijce. Dodatkowo, całkiem słusznie zauważył, że nie zwolniliśmy pamięci.

Przykład 3 - wycieki pamięci (memory leaks)

Ważną cechą Memchecka jest umiejętność określenia ile pamięci nasz program zgubił - zaalokował i nie oddał. Aby uzyskać szczegółową informację o wycieku uruchomimy valgrinda tak jak nam poradził w poprzednim przykładzie, czyli z opcją --leak-check=full. Poniższy kod zabiera ze sobą "do grobu" 20 bajtów:#include <stdlib.h> void f(void) { int* x=malloc(5*sizeof(int)); x[1] = 0; // problem: nie zwalniamy pamięci } int main(void) { f(); return 0; }Valgrind oczywiście to odnotowuje, pokazując nawet linię w której wystąpił niesparowany malloc:

==2780== Memcheck, a memory error detector. ==2780== Copyright (C) 2002-2005, and GNU GPL'd, by Julian Seward et al. ==2780== Using LibVEX rev 1471, a library for dynamic binary translation. ==2780== Copyright (C) 2004-2005, and GNU GPL'd, by OpenWorks LLP. ==2780== Using valgrind-3.1.0, a dynamic binary instrumentation framework. ==2780== Copyright (C) 2000-2005, and GNU GPL'd, by Julian Seward et al. ==2780== For more details, rerun with: -v ==2780== ==2780== ==2780== ERROR SUMMARY: 0 errors from 0 contexts (suppressed: 13 from 1) ==2780== malloc/free: in use at exit: 20 bytes in 1 blocks. ==2780== malloc/free: 1 allocs, 0 frees, 20 bytes allocated. ==2780== For counts of detected errors, rerun with: -v ==2780== searching for pointers to 1 not-freed blocks. ==2780== checked 48,540 bytes. ==2780== ==2780== LEAK SUMMARY: ==2780== definitely lost: 20 bytes in 1 blocks. ==2780== possibly lost: 0 bytes in 0 blocks. ==2780== still reachable: 0 bytes in 0 blocks. ==2780== suppressed: 0 bytes in 0 blocks. ==2780== Use --leak-check=full to see details of leaked memory.

Przykład 4 - zwalnianie cudzej pamięci

Poniższy kod zwalnia pamięć, która została już zwolniona, a więc de facto mogła już zostać przydzielona komuś innemu:#include <stdlib.h> void f(void) { int* x = malloc(10 * sizeof(int)); int* y; y = x; free(x); free(y); //zwalniamy drugi raz } int main(void) { f(); return 0; }Znów Valgrind pokazuje dokładnie w którym miejscu było nieszczęsne free:

==2817== Memcheck, a memory error detector. ==2817== Copyright (C) 2002-2005, and GNU GPL'd, by Julian Seward et al. ==2817== Using LibVEX rev 1471, a library for dynamic binary translation. ==2817== Copyright (C) 2004-2005, and GNU GPL'd, by OpenWorks LLP. ==2817== Using valgrind-3.1.0, a dynamic binary instrumentation framework. ==2817== Copyright (C) 2000-2005, and GNU GPL'd, by Julian Seward et al. ==2817== For more details, rerun with: -v ==2817== ==2817== Invalid free() / delete / delete[] ==2817== at 0x401C1B9: free (in /usr/lib/valgrind/x86-linux/vgpreload_memcheck.so) ==2817== by 0x80483E4: f (przyklad4.c:9) ==2817== by 0x80483FB: main (przyklad4.c:14) ==2817== Address 0x414F028 is 0 bytes inside a block of size 40 free'd ==2817== at 0x401C1B9: free (in /usr/lib/valgrind/x86-linux/vgpreload_memcheck.so) ==2817== by 0x80483D9: f (przyklad4.c:8) ==2817== by 0x80483FB: main (przyklad4.c:14) ==2817== ==2817== ERROR SUMMARY: 1 errors from 1 contexts (suppressed: 13 from 1) ==2817== malloc/free: in use at exit: 0 bytes in 0 blocks. ==2817== malloc/free: 1 allocs, 2 frees, 40 bytes allocated. ==2817== For counts of detected errors, rerun with: -v ==2817== No malloc'd blocks -- no leaks are possible.

Przykład 5 - próba skorzystania z niezainicjowanej zmiennej

Valgrind kontrolując zachowanie programu potrafi stwierdzić kiedy korzystamy z niezainicjowanej zmiennej, a konkretniej kiedy skok warunkowy zależy od niezainicjowanej wartości:#include <stdlib.h> void f(void) { int a,b; // problem: korzystamy z wartosci niezainicjalizowanej zmiennej if (b != a) printf("Karramba!!\n"); else printf("Jest gorzej niz myslisz!!\n"); } int main(void) { f(); return 0; }Wykonując powyższy kod dostaniemy komunikat:

==2864== Memcheck, a memory error detector. ==2864== Copyright (C) 2002-2005, and GNU GPL'd, by Julian Seward et al. ==2864== Using LibVEX rev 1471, a library for dynamic binary translation. ==2864== Copyright (C) 2004-2005, and GNU GPL'd, by OpenWorks LLP. ==2864== Using valgrind-3.1.0, a dynamic binary instrumentation framework. ==2864== Copyright (C) 2000-2005, and GNU GPL'd, by Julian Seward et al. ==2864== For more details, rerun with: -v ==2864== ==2864== Conditional jump or move depends on uninitialised value(s) ==2864== at 0x8048390: f (przyklad5.c:7) ==2864== by 0x80483C2: main (przyklad5.c:15) Karramba!! ==2864== ==2864== ERROR SUMMARY: 1 errors from 1 contexts (suppressed: 13 from 1) ==2864== malloc/free: in use at exit: 0 bytes in 0 blocks. ==2864== malloc/free: 0 allocs, 0 frees, 0 bytes allocated. ==2864== For counts of detected errors, rerun with: -v ==2864== No malloc'd blocks -- no leaks are possible.Na ekran wypisało się "Karramba", czyli wartości a i b były różne (wbrew naiwnej intuicji, która podpowiadałaby, że oba będą zerami, lub chociaż ich wartości będą równe).

Przykład 6 - przekazywanie niezainicjalizowanych parametrów funkcji systemowej

Teraz spróbujmy wypisać na ekran dane z bufora, który nie jest zainicjalizowany:#include <stdlib.h> #include <unistd.h> int main(void) { char* napis= malloc(10); write(1,napis,10); return 0; }Valgrind znów pokonał naszą drobną złośliwość i wskazał nielegalną instrukcję:

==2899== Memcheck, a memory error detector. ==2899== Copyright (C) 2002-2005, and GNU GPL'd, by Julian Seward et al. ==2899== Using LibVEX rev 1471, a library for dynamic binary translation. ==2899== Copyright (C) 2004-2005, and GNU GPL'd, by OpenWorks LLP. ==2899== Using valgrind-3.1.0, a dynamic binary instrumentation framework. ==2899== Copyright (C) 2000-2005, and GNU GPL'd, by Julian Seward et al. ==2899== For more details, rerun with: -v ==2899== ==2899== Syscall param write(buf) points to uninitialised byte(s) ==2899== at 0x40E0828: write (in /lib/libc-2.3.5.so) ==2899== by 0x404C554: __libc_start_main (in /lib/libc-2.3.5.so) ==2899== Address 0x414F028 is 0 bytes inside a block of size 10 alloc'd ==2899== at 0x401B495: malloc (in /usr/lib/valgrind/x86-linux/vgpreload_memcheck.so) ==2899== by 0x80483CF: main (przyklad6.c:5) ==2899== ==2899== ERROR SUMMARY: 1 errors from 1 contexts (suppressed: 13 from 1) ==2899== malloc/free: in use at exit: 10 bytes in 1 blocks. ==2899== malloc/free: 1 allocs, 0 frees, 10 bytes allocated. ==2899== For counts of detected errors, rerun with: -v ==2899== searching for pointers to 1 not-freed blocks. ==2899== checked 48,540 bytes. ==2899== ==2899== LEAK SUMMARY: ==2899== definitely lost: 10 bytes in 1 blocks. ==2899== possibly lost: 0 bytes in 0 blocks. ==2899== still reachable: 0 bytes in 0 blocks. ==2899== suppressed: 0 bytes in 0 blocks. ==2899== Use --leak-check=full to see details of leaked memory.

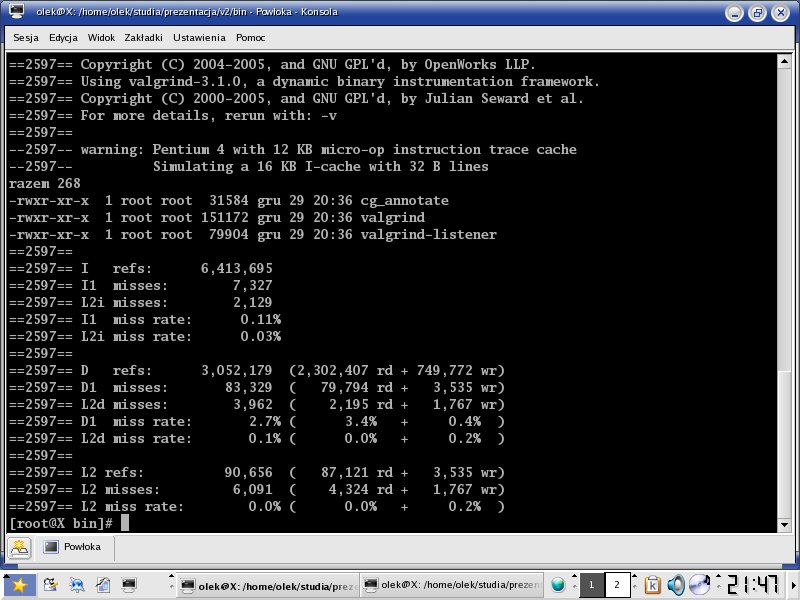

Cachegrind

Wstęp

Czasami okazuje się, że napisany przez nas program działa zbyt wolno, mimo użycia efektywnych algorytmów odpowiedzialnych za obliczenia oraz komunikację międzyprocesową. Przyczyną takiego stanu rzeczy może być nieefektywne użycie pamięci cache procesora.Pamięci cache procesora - wprowadzenie

Jak wiadomo dostęp do pamięci RAM jest o klasę wolniejszy od dostępu do rejestrów procesora, oraz jego pamięci podręcznej (cache). Dlatego też dane z pamięci RAM na czas ich używania są ładowane do pamięci podręcznej, a dopiero stamtąd ładowane do rejestrów procesora. Po wykonaniu obliczeń nie są od razu odsyłane do pamięci RAM, gdyż mogą się przydać za chwilę. Zwykle bowiem jest tak, że po to liczymy coś w programie, aby z tego korzystać a nie np. odesłać na dysk na wieki wieków. Dzięki takiemu rozwiązaniu wielokrotny dostęp do tej samej komórki pamięci może być zrealizowany w krótszym czasie. Współczesne procesory mają 2 lub 3 poziomy pamięci podręcznej, zwykle oznaczane L1, L2, L3 (skrót od Level 1, Level 2, Level 3) (Charakterystyka za www.wikipedia.pl):- L1 - pamięć pierwszego poziomu umieszczana na procesorze. Pamięć ta z uwagi na ograniczenia rozmiarów i mocy procesora zawsze jest najmniejsza z opisanych powodów (rozmiar i pobór mocy). Pamięć ta umieszczona jest najbliżej głównego jądra procesora i umożliwia najszybszą komunikacje procesora.

- L2 - pamięć drugiego poziomu umieszczona na procesorze. Większego rozmiaru niż pamięć L1, umieszczona też na procesorze, ale o trochę wolniejszym czasie dostępu.

- L3 - pamięć trzeciego poziomu może być umieszczona na płycie głównej komputera. Jest najtańsza z w/w typów, ale obecnie jest rzadziej stosowana.

Problem

Zdarza się jednak i tak, że takie cache'owanie(zapamiętywanie w pamięci podręcznej się nie przydaje- praktycznie każdą daną trzeba ściągnąć z pamięci RAM i tylko marnuje nasz bezcenny czas na przesyłanie wszystkiego między poszczególnymi poziomami. Dodatkowy koszt nieznalezienia danych na poziomie pierwszym to około 10 cykli procesora, a na poziomie drugim - około 200 cykli. Taki problem jest bardzo trudny do wykrycia i tu z pomocą przychodzi nam narzędzie Valgrinda - Cachegrind.Działanie Cachegrinda

Valgrind konwertuje sobie kod zawierający przerwania x86 do RISCopodobnego formatu UCode. Przed każdą wykonaną instrukcji kodu maszynowego, która w jakikolwiek sposób dotyka pamięci (są tylko 4 takie instrukcje w UCode: LOAD, STORE, FPU_R i FPU_W) Cachegrind przejmuje kontrolę nad procesorem. Cały czas śledząc co jest w pamięciach cache, i podpatrując adresy będące argumentami przerwania jest w stanie określić czy żądane wartości znajdują się w pamięciach podręcznych czy taż nie. Po zakończeniu każdej funkcji i całego programu program podlicza sobie statystyki i wypisuje je na ekran (czy gdziekolwiek użytkownik sobie zażyczy) i do logów.Jak uruchomić Cachegrinda