Formy obrony i zapobieganie

szyfrowanie TLS/ SSL

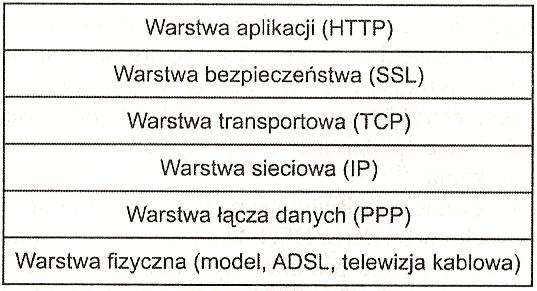

TLS - (Transport Layer Security) to internetowy standard, rozwinięcie protokołu

SSL (Secure Socket Layer). Ma na celu zapewnienie poufności i integralności transmisji danych

oraz zapewnienie uwierzytelnienia, stosuje szyfry asymetryczne oraz certyfikaty standardu X.509.

Zaletą protokołu jest fakt, że działa on na warstwie TCP:

więc można go wygodnie zastosować do zabezpieczenia nieszyforwanych protokołów

warstwy aplikacyjnej, np. na obrazku HTTP, czy POP3.

zapory, czyli firewall-e

Zapory sieciowe są zwykle umieszczane na styku dwóch sieci komputerowych, np. Internetu i sieci lokalnej (LAN):

Zapora sieciowa (firewall) jest urządzeniem do zapobiegania niechcianemu dostępowi do sieci. Może to być niezależny komputer lub inny sprzęt będący elementem sieci. Jest jedynym punktem wejścia do sieci lokalnej, filtruje nadchodzące z zewnątrz zgłoszenia według zadanych reguł.

Na zaporze można zdefiniować strefę DMZ, czyli podsieć, izolująca lokalne serwery udostępniające usługi na zewnątrz i lokaną sieć wewnętrzną, czyli taki jakby filtr dostępności na zewnatrz.

Szczegółowo o zaporach: wiecej o firewall-ach i ich typy.

aktywna obrona przed podszywaniem

Jest to tylko przykładowy sposób obrony, w tym wypadku przed arpspoofingem.

- Jak sprawdzić, że ktoś próbuje nas arpspoofowac?

Należy sprawdzić zawartość tablicy ARP i zobaczyć, czy nie ma w niej podjerzanych wpisów, demonstracja na filmiku (spoofuje nas 10.1.245.230, adres bramy to 10.1.254.254): filmik arpobrona.

-

Jak się bronić?

Sposób, który ja stosuję jest taki, że wpisuję na sztywno adresy MAC ważnych hostów. Na filmiku wpisuję na sztywno adres MAC bramy internetowej (IP 10.1.254.254):

Inne formy obrony

-

NIGDY nie należy stosować nieszyfowanych form przesyłania ważnych prywatnych danych np. FTP, Telnet itp. gdyż w zasadzie każdy w naszej sieci, nawet mało doświadczony klikacz, jak było widać powyżej, może nas z dużym prawdopodobieństwem podsłuchać.

-

Przy instalowaniu nowych aplikacji należy mieć swiadomość, ze mogą być podatne na ataki sieciowe i należy brać to pod uwagę.

-

Oczywiście warto jest stosować wszelkiego rodzaju zapory sprzętowe i software-owe.

-

Najlepiej nie zezwalać na nieszyfrowane połączenia.

-

Zainteresowanie sie tym tematem od strony praktycznej z punktu widzenia intruza, to świetnie podnosi świadomość i ostrożność, a także pokazuje słabe punkty naszej sieci.

Michał Raczkowski (

O nas)